- Регистрация

- 04.11.2010

- Сообщения

- 2 382

- Благодарностей

- 916

- Баллы

- 113

Эксперт компании Malwarebytes Джером Сегура (Jerome Segura) обнаружил интересную новую технику, которую начали применять криптоджекеры. К счастью, пока исследователь нашел только один такой сайт (портал для взрослых yourporn[.]sexy), но данную технику определенно могут начать использовать и более широко.

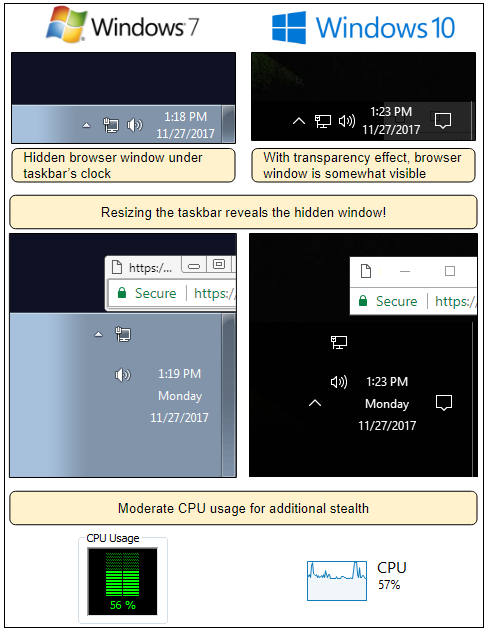

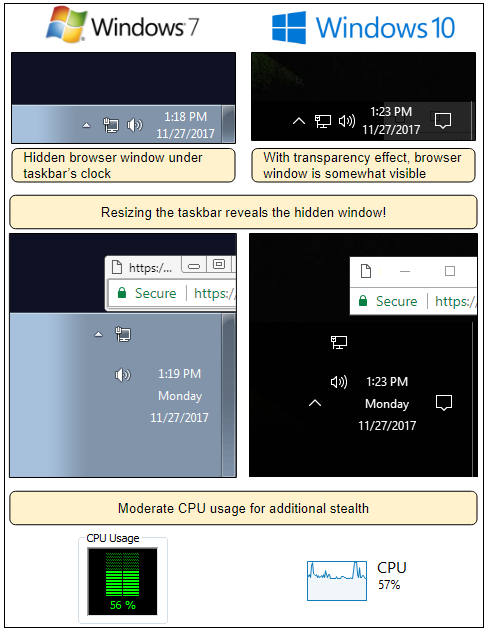

Сегура обнаружил, что на yourporn[.]sexy JavaScript-код майнера срабатывает не в основном окне, а открывается в дополнительном окошке, размер и местоположение которого злоумышленники задают динамически, по следующей формуле:

Горизонтальна позиция = (текущая ширина экрана) – 100px

Вертикальная позиция = (текущая высота экрана) – 40px

Таким образом, для большинства пользователей дополнительное окно с майнинговым скриптом оказывается скрыто за панелью управления Windows, где его будет сложно даже заметить (далеко не у всех панель управления прозрачная). Закрыть такое окно можно через диспетчер задач, или изменив размер панели управления, то есть достав окно «из-под» нее.

Исследователь рассказывает, что обнаруженный им сайт использует модифицированную версию майнера Coinhive, который позволяет владельцам ресурсов добывать криптовалюту Monero при помощи CPU своих посетителей. Интересно, что эта версия скрипта не оттягивает на себя практически все мощности CPU, ограничивая свою активность более скромными значениями. За счет этого заметить фоновую работу майнера тоже становится намного труднее.

Напомню, что сейчас об браузерного майнинга защищают практически все антивирусные продукты и блокировщики рекламы, запрещающие работу скриптов. Также в Chrome Web Store можно найти специальные «противомайнинговые» расширения. Плюс ко всему пользователь всегда может самостоятельно отключить Javascript или установить соответственные расширения для браузера (к примеру, NoScript и ScriptBlock).

Источник: xakep.ru

Сегура обнаружил, что на yourporn[.]sexy JavaScript-код майнера срабатывает не в основном окне, а открывается в дополнительном окошке, размер и местоположение которого злоумышленники задают динамически, по следующей формуле:

Горизонтальна позиция = (текущая ширина экрана) – 100px

Вертикальная позиция = (текущая высота экрана) – 40px

Таким образом, для большинства пользователей дополнительное окно с майнинговым скриптом оказывается скрыто за панелью управления Windows, где его будет сложно даже заметить (далеко не у всех панель управления прозрачная). Закрыть такое окно можно через диспетчер задач, или изменив размер панели управления, то есть достав окно «из-под» нее.

Исследователь рассказывает, что обнаруженный им сайт использует модифицированную версию майнера Coinhive, который позволяет владельцам ресурсов добывать криптовалюту Monero при помощи CPU своих посетителей. Интересно, что эта версия скрипта не оттягивает на себя практически все мощности CPU, ограничивая свою активность более скромными значениями. За счет этого заметить фоновую работу майнера тоже становится намного труднее.

Напомню, что сейчас об браузерного майнинга защищают практически все антивирусные продукты и блокировщики рекламы, запрещающие работу скриптов. Также в Chrome Web Store можно найти специальные «противомайнинговые» расширения. Плюс ко всему пользователь всегда может самостоятельно отключить Javascript или установить соответственные расширения для браузера (к примеру, NoScript и ScriptBlock).

Источник: xakep.ru