- Регистрация

- 04.11.2010

- Сообщения

- 2 382

- Благодарностей

- 916

- Баллы

- 113

ФБР, Google и еще 20 технологических компаний объединили усилия для ликвидации огромной киберкриминальной сети, занимавшейся рекламным мошенничеством. Помимо масштабной совместной операции по прекращению деятельности ботнетов, связанных с этой криминальной схемой, Минюст США сообщает, что обвинения были выдвинуты против восьми подозреваемых, трое из которых уже арестованы и ожидают экстрадиции в США.

Правоохранители, представители Google и ИБ-компании White Ops рассказывают, что восемь подозреваемых являются ключевыми операторами в мошеннической рекламной схеме, которую ИБ-специалисты и представители рекламных сетей «распутывали» начиная с прошлого года. Вредоносной кампании дали кодовое название 3ve. Она была активна как минимум с 2014 года.

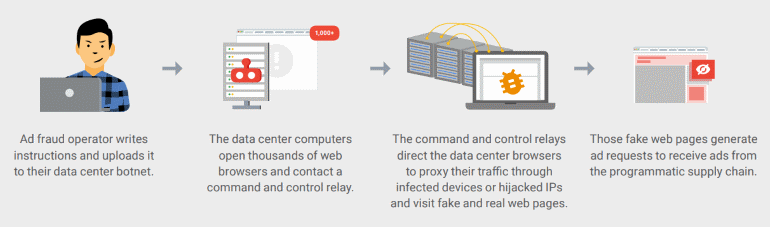

За прошедшие годы операторы 3ve использовали несколько разных схем для генерации просмотров рекламы и кликов. Они арендовали ботнеты у других преступных групп; создавали собственные ботнеты, размещая их в коммерческих дата-центрах; использовали прокси, чтобы скрывать реальные IP-адреса; даже создавали собственные сайты, на которых показывалась реклама, чтобы боты точно могли просмотреть ее и скликать. На иллюстрации ниже видно, что исходя из этих наблюдений, специалисты разделили операции 3ve на три подгруппы.

Первыми подозрительную активность заметили эксперты Google, а потом обнаружилось, что деятельность 3ve уже пытаются изучать и другие специалисты. Тогда Google создала единую рабочую группу, в которую, не считая правоохранительных органов, вошли представители Microsoft, ESET, Symantec, Proofpoint, Trend Micro, F-Secure, Malwarebytes, CenturyLink, MediaMath, White Ops, Amazon, Adobe, Trade Desk, Oath, The Shadowserver Foundation, а также National Cyber-Forensics and Training Alliance.

3VE.1 (MethBot, Miuref или Boaxxe)

Первая схема получила идентификатор 3ve.1, но ранее она была известна экспертам под другими названиями. Так, первыми мошенничество обнаружили специалисты WhiteOps и присвоили кампании имя MethBot. Также эту кампанию отслеживали исследователи Symantec и ESET, под именами Miuref и Boaxxe, соответственно. Нужно сказать, что тогда аналитикам не было известно о том, что это лишь малая часть более масштабной операции.

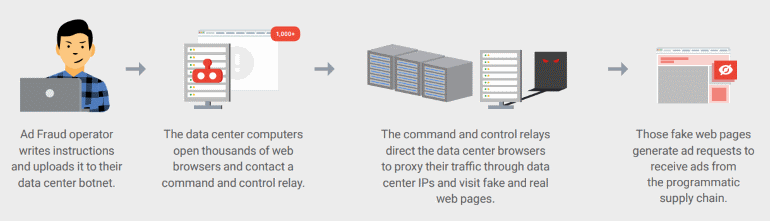

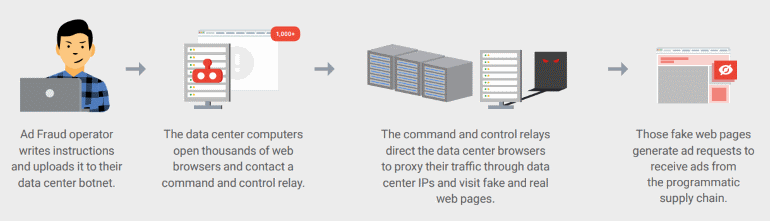

3ve.1 строилась на ботах, действовавших из нескольких дата-центров в Европе и США. Боты представляли собой простые скрипты, открывавшие тысячи браузеров и просматривавшие с их помощью целевые сайты. Для маскировки боты использовали прокси и прятали реальные IP-адреса своих серверов. Боты имитировали поведение живых пользователей мобильных и стационарных устройств и иногда даже кликали на рекламу.

В рамках этой схемы мошенники поддерживали работу фальшивые рекламных сетей и получали деньги от других рекламных сетей и рекламодателей, когда объявления показывались на настоящих сайтах. По данным ФБР, операторы 3ve задействовали более 1900 серверов в коммерческих дата-центрах, и боты группы загружали один из 5000 поддельных сайтов, где показывались объявления.

На кампанию обратили внимание после того, как группа начала заниматься махинациями с BGP и блоками IP-адресов, то есть временно присваивала своим серверам в дата-центрах и своим прокси корпоративные и «потребительские» IP, чтобы замаскировать мошенническую активность.

3VE.2 (Kovter)

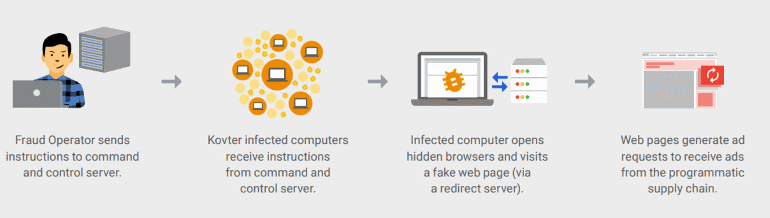

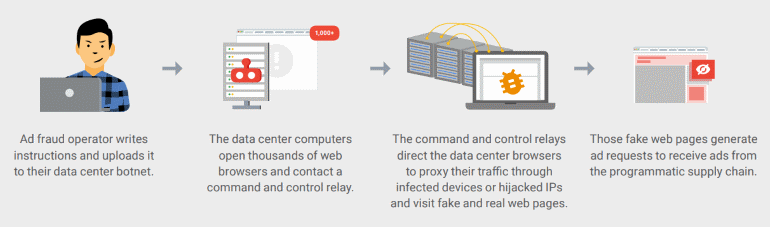

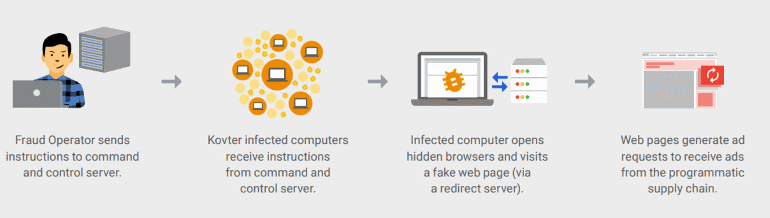

Когда рекламные сети стали заносить в черные списки адреса, связанные со схемой 3ve.1, операторы 3ve изменили тактику и стали арендовать пространство на зараженных машинах у операторов ботнета Kovter.

Исследователи обнаружили кастомных ботов 3ve на 700 000 устройств, зараженных малварью Kovter. Эти боты открывали скрытые окна браузеров и загружали сайты, задействованные в операциях 3ve, генерируя прибыли так же, как и в схеме 3ve.1.

3VE.3

Третья схема группы практически идентична первой, есть всего два основных отличия. Во-первых, преступники использовали меньшее количество ботов в дата-центрах. Во-вторых, операторы 3ve стали арендовать мощности других дата-центров для поднятия прокси и перестали пытаться мошенничать с IP-адресами.

Специалисты Google отмечают, что данную схему было проще обнаружить, однако она позволяла операторам 3ve сделать рекламный фрод более эффективным.

Операторы 3ve

По данным Министерства юстиции США, за деятельностью 3ve стояли шесть граждан России и еще двое граждан Казахстана: Александр Жуков (38 лет, РФ), Борис Тимохин (39 лет, РФ), Михаил Андреев (34 года, РФ), Денис Андреев (40 лет, РФ), Дмитрий Новиков (??, РФ), Александр Исаев (31 год, РФ), Сергей Овсянников (30 лет, Казахстан) и Евгений Тимченко (30 лет, Казахстан).

Ранее в этом месяце в Болгарии был арестован Александр Жуков. Евгений Тимченко был задержан в Эстонии, а Сергей Овсянников арестован в Малайзии в октябре 2018 года. Остальные подозреваемые пока находятся на свободе, но на власти США уже получили международные ордеры на их арест.

Кроме того, под контроль ФБР перешли 31 домен и 89 серверов, входивших в инфраструктуру 3ve.

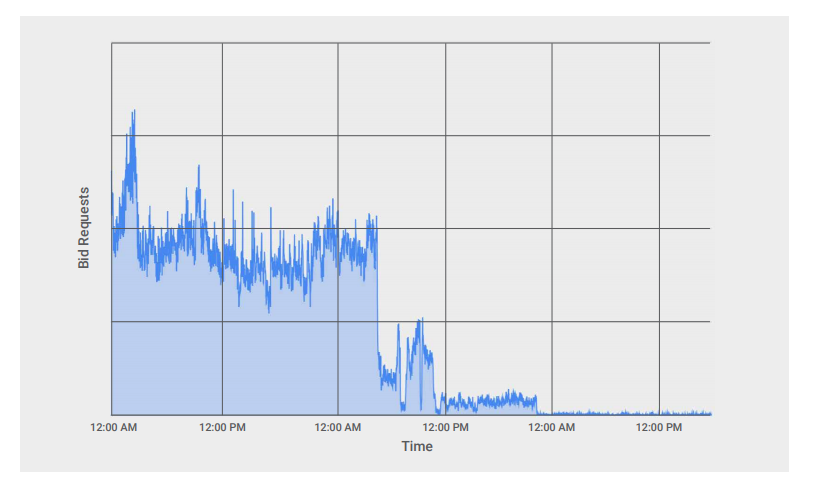

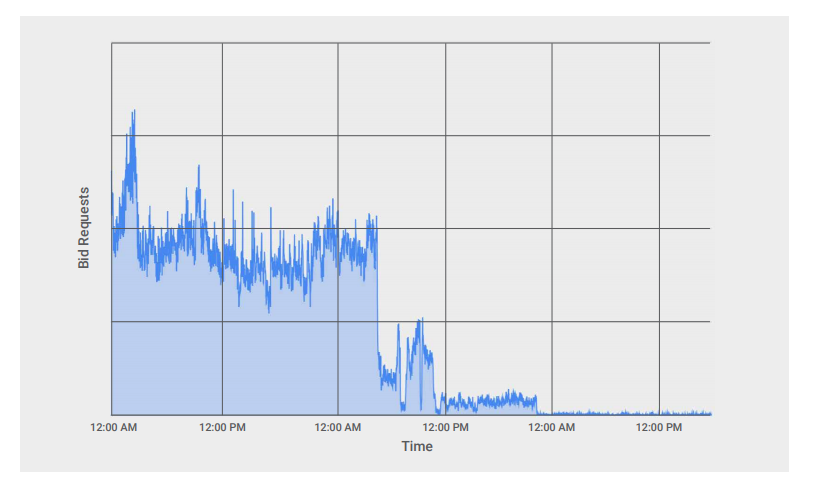

По информации Google, после того, как инфраструктура 3ve была занесена в черные списки и против нее применили синкхоллинг (sinkholing), в области рекламного мошенничества наступило настоящее затишье.

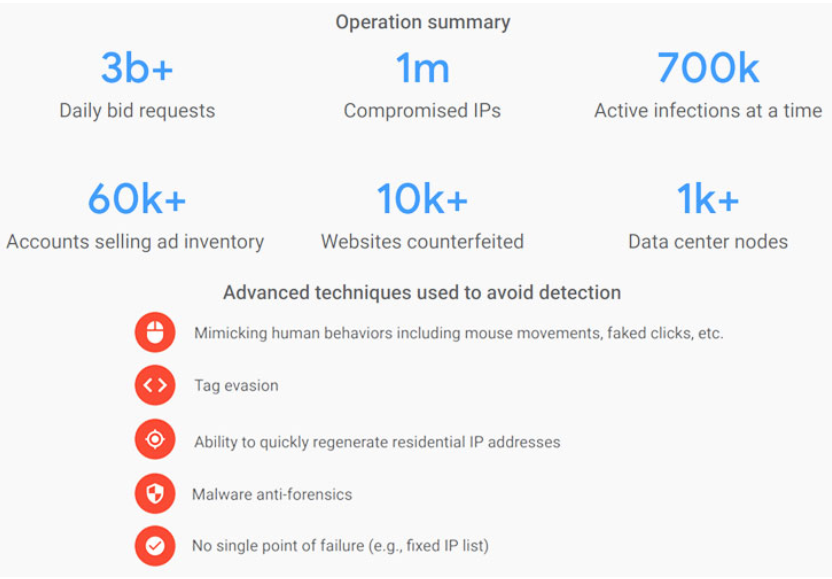

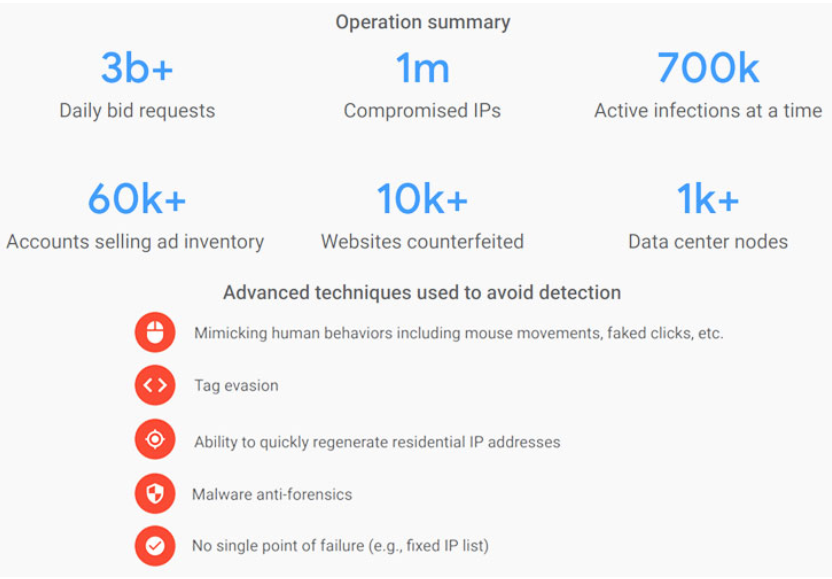

На пике активности 3ve ежедневно генерировала около 3 млрд мошеннических запросов по ставкам на рекламных биржах; использовала более 60 000 аккаунтов для продажи мошеннических рекламных инвентарей; управляла 10 000 фальшивых сайтов, существующих лишь для показа рекламы; имела более 1000 серверов в дата-центрах и контролировала свыше 1 000 000 IP-адресов, необходимых для сокрытия ботов.

Хотя правоохранительные органы не называют точных доходов группы, эксперты Google полагают, что речь идет о десятках миллионах долларов. Предполагается, что операторы 3ve заработали не менее 30 000 000 долларов США.

Источник: xakep.ru

Правоохранители, представители Google и ИБ-компании White Ops рассказывают, что восемь подозреваемых являются ключевыми операторами в мошеннической рекламной схеме, которую ИБ-специалисты и представители рекламных сетей «распутывали» начиная с прошлого года. Вредоносной кампании дали кодовое название 3ve. Она была активна как минимум с 2014 года.

За прошедшие годы операторы 3ve использовали несколько разных схем для генерации просмотров рекламы и кликов. Они арендовали ботнеты у других преступных групп; создавали собственные ботнеты, размещая их в коммерческих дата-центрах; использовали прокси, чтобы скрывать реальные IP-адреса; даже создавали собственные сайты, на которых показывалась реклама, чтобы боты точно могли просмотреть ее и скликать. На иллюстрации ниже видно, что исходя из этих наблюдений, специалисты разделили операции 3ve на три подгруппы.

Первыми подозрительную активность заметили эксперты Google, а потом обнаружилось, что деятельность 3ve уже пытаются изучать и другие специалисты. Тогда Google создала единую рабочую группу, в которую, не считая правоохранительных органов, вошли представители Microsoft, ESET, Symantec, Proofpoint, Trend Micro, F-Secure, Malwarebytes, CenturyLink, MediaMath, White Ops, Amazon, Adobe, Trade Desk, Oath, The Shadowserver Foundation, а также National Cyber-Forensics and Training Alliance.

3VE.1 (MethBot, Miuref или Boaxxe)

Первая схема получила идентификатор 3ve.1, но ранее она была известна экспертам под другими названиями. Так, первыми мошенничество обнаружили специалисты WhiteOps и присвоили кампании имя MethBot. Также эту кампанию отслеживали исследователи Symantec и ESET, под именами Miuref и Boaxxe, соответственно. Нужно сказать, что тогда аналитикам не было известно о том, что это лишь малая часть более масштабной операции.

3ve.1 строилась на ботах, действовавших из нескольких дата-центров в Европе и США. Боты представляли собой простые скрипты, открывавшие тысячи браузеров и просматривавшие с их помощью целевые сайты. Для маскировки боты использовали прокси и прятали реальные IP-адреса своих серверов. Боты имитировали поведение живых пользователей мобильных и стационарных устройств и иногда даже кликали на рекламу.

В рамках этой схемы мошенники поддерживали работу фальшивые рекламных сетей и получали деньги от других рекламных сетей и рекламодателей, когда объявления показывались на настоящих сайтах. По данным ФБР, операторы 3ve задействовали более 1900 серверов в коммерческих дата-центрах, и боты группы загружали один из 5000 поддельных сайтов, где показывались объявления.

На кампанию обратили внимание после того, как группа начала заниматься махинациями с BGP и блоками IP-адресов, то есть временно присваивала своим серверам в дата-центрах и своим прокси корпоративные и «потребительские» IP, чтобы замаскировать мошенническую активность.

3VE.2 (Kovter)

Когда рекламные сети стали заносить в черные списки адреса, связанные со схемой 3ve.1, операторы 3ve изменили тактику и стали арендовать пространство на зараженных машинах у операторов ботнета Kovter.

Исследователи обнаружили кастомных ботов 3ve на 700 000 устройств, зараженных малварью Kovter. Эти боты открывали скрытые окна браузеров и загружали сайты, задействованные в операциях 3ve, генерируя прибыли так же, как и в схеме 3ve.1.

3VE.3

Третья схема группы практически идентична первой, есть всего два основных отличия. Во-первых, преступники использовали меньшее количество ботов в дата-центрах. Во-вторых, операторы 3ve стали арендовать мощности других дата-центров для поднятия прокси и перестали пытаться мошенничать с IP-адресами.

Специалисты Google отмечают, что данную схему было проще обнаружить, однако она позволяла операторам 3ve сделать рекламный фрод более эффективным.

Операторы 3ve

По данным Министерства юстиции США, за деятельностью 3ve стояли шесть граждан России и еще двое граждан Казахстана: Александр Жуков (38 лет, РФ), Борис Тимохин (39 лет, РФ), Михаил Андреев (34 года, РФ), Денис Андреев (40 лет, РФ), Дмитрий Новиков (??, РФ), Александр Исаев (31 год, РФ), Сергей Овсянников (30 лет, Казахстан) и Евгений Тимченко (30 лет, Казахстан).

Ранее в этом месяце в Болгарии был арестован Александр Жуков. Евгений Тимченко был задержан в Эстонии, а Сергей Овсянников арестован в Малайзии в октябре 2018 года. Остальные подозреваемые пока находятся на свободе, но на власти США уже получили международные ордеры на их арест.

Кроме того, под контроль ФБР перешли 31 домен и 89 серверов, входивших в инфраструктуру 3ve.

По информации Google, после того, как инфраструктура 3ve была занесена в черные списки и против нее применили синкхоллинг (sinkholing), в области рекламного мошенничества наступило настоящее затишье.

На пике активности 3ve ежедневно генерировала около 3 млрд мошеннических запросов по ставкам на рекламных биржах; использовала более 60 000 аккаунтов для продажи мошеннических рекламных инвентарей; управляла 10 000 фальшивых сайтов, существующих лишь для показа рекламы; имела более 1000 серверов в дата-центрах и контролировала свыше 1 000 000 IP-адресов, необходимых для сокрытия ботов.

Хотя правоохранительные органы не называют точных доходов группы, эксперты Google полагают, что речь идет о десятках миллионах долларов. Предполагается, что операторы 3ve заработали не менее 30 000 000 долларов США.

Источник: xakep.ru