- Регистрация

- 04.11.2010

- Сообщения

- 2 382

- Благодарностей

- 918

- Баллы

- 113

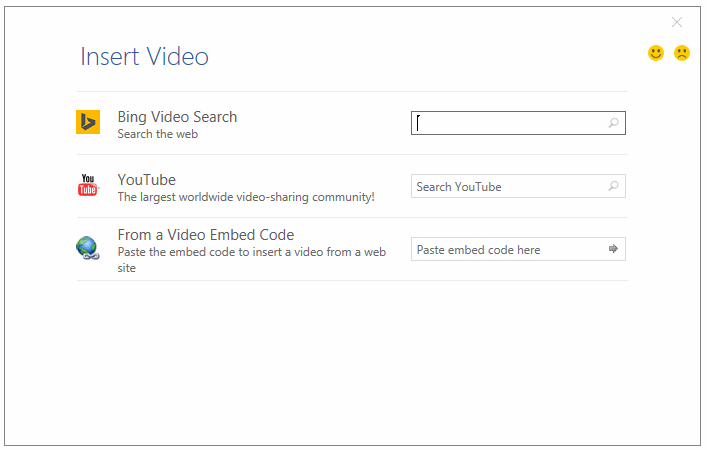

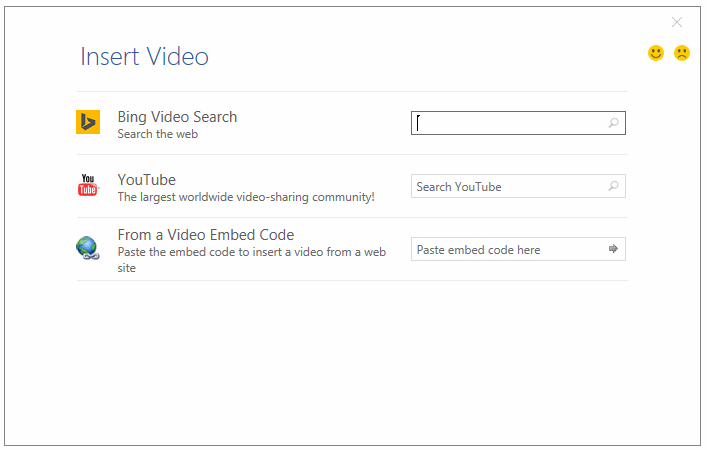

Аналитики компании Votiro и специалисты портала Bleeping Computer предупредили, что скрытые майнеры могут работать не только на сайтах и через браузер. Вредоносный код JavaScript также может выполняться внутри документов Word, так как с недавнего времени Microsoft Word позволяет пользователям встраивать видеоролики непосредственно в файлы документов.

Эксперты израильской компании Votiro рассказывают, что вместе с iframe’ом видео в документ можно интегрировать скрытый майнер, который будет «добывать» Monero за спиной пользователя.

Специалисты объясняют, что встроить iframe в документ можно практически из любого источника, то есть белого списка «доверенных» сервисов или доменов нет. Хуже того, образующийся таким образом popup представляет собой усеченную версию браузера Internet Explorer.

В итоге злоумышленник может разместить видео на своем домене, убедившись, что наряду с роликом в документ встраивается криптоджекинговый скрипт для майнинга. Таким образом, когда жертва откроет вредоносный документ Word и запустит встроенное видео, IE также запустит майнера криптовалюты Monero. Исследователи создали два proof-of-concept документа Word демонстрирующие атаку в работе (1, 2).

Специалисты Bleeping Computer отмечают, что такая атака, к счастью, вряд ли окажется выгодной для злоумышленников. Дело в том, что скрытый майнинг приносит ощутимую прибыль лишь в том случае, если пользователи проводят долгое время на зараженном майнером сайте. Именно поэтому криптоджекинговые скрипты чаще всего можно обнаружить на порносайтах, «пиратских» стриминговых ресурсах и так далее. Тогда как в данном случае время майнинга ограничено, и предварительно пользователя нужно убедить открыть документ Word и запустить видео.

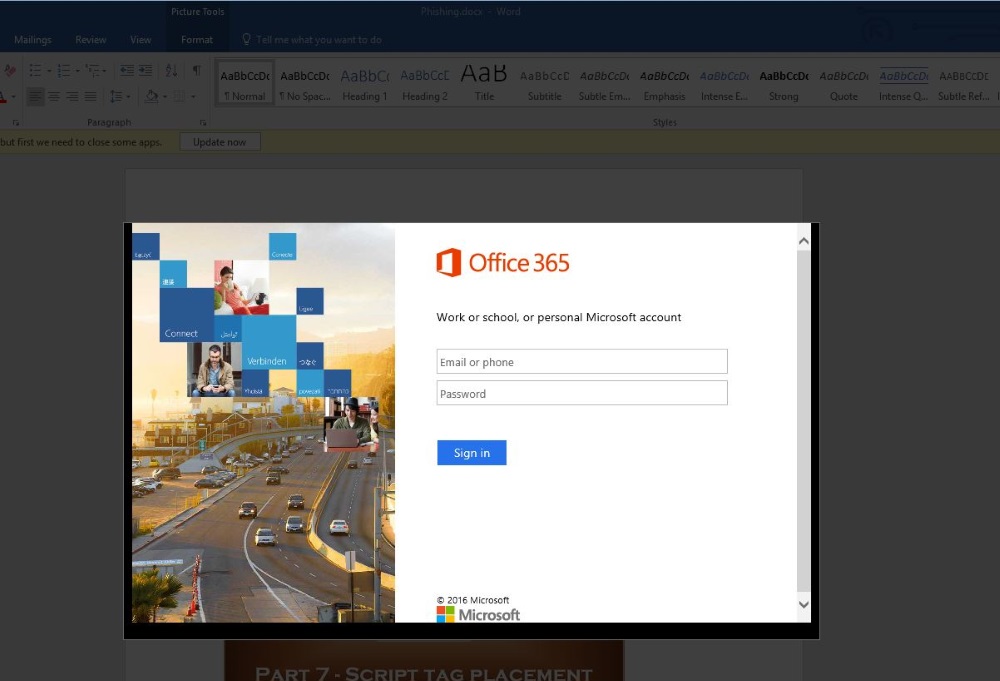

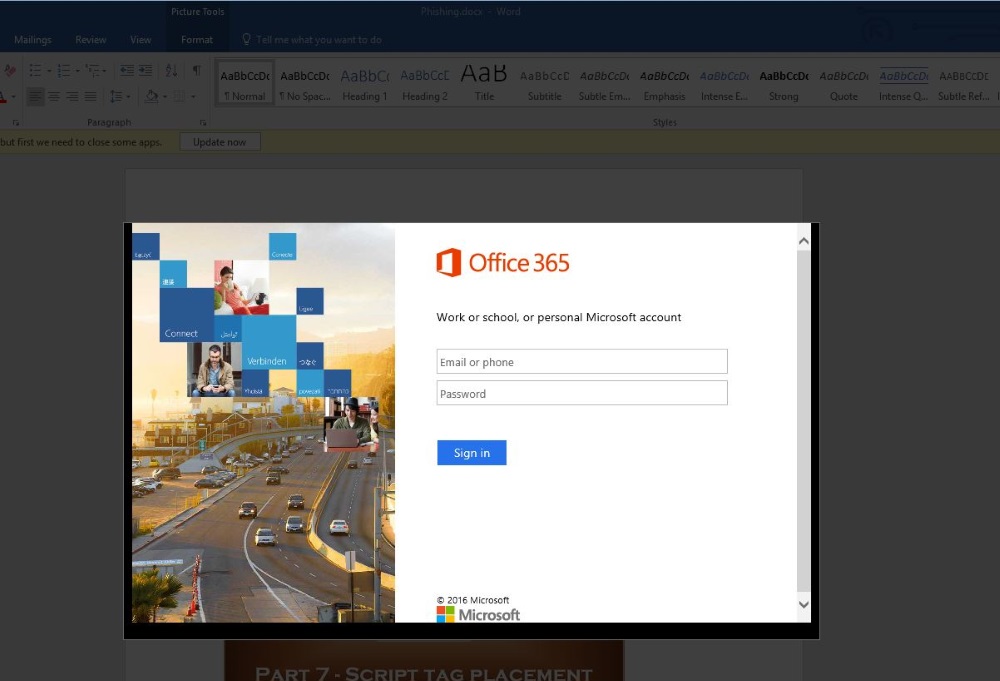

Однако эксперты Votiro опасаются, что обнаруженная ими проблема может использоваться не только для скрытого майнинга. Специалисты предполагают, что злоумышленники могут использовать встраиваемый контент для добавления прямо в файлы Word фишинговых страниц, к примеру, сделав просмотр видеоролика доступным только для авторизованных пользователей (то есть вынудить жертву ввести учетные данные от какого-либо аккаунта).

Исследователи уведомили инженеров Microsoft о возможных проблемах, однако компания ожидаемо отказалась признавать данную функциональность проблемной. Согласно тестам, которые провели специалисты Bleeping Computer, после запуска встроенного в Word видео, многие антивирусные решения обнаруживают майнинговый скрипт и блокируют его работу. Так что если преступники все же начнут эксплуатировать эту функциональность для атак, хотя бы часть пользователей будет защищена.

Источник: xakep.ru

Эксперты израильской компании Votiro рассказывают, что вместе с iframe’ом видео в документ можно интегрировать скрытый майнер, который будет «добывать» Monero за спиной пользователя.

Специалисты объясняют, что встроить iframe в документ можно практически из любого источника, то есть белого списка «доверенных» сервисов или доменов нет. Хуже того, образующийся таким образом popup представляет собой усеченную версию браузера Internet Explorer.

В итоге злоумышленник может разместить видео на своем домене, убедившись, что наряду с роликом в документ встраивается криптоджекинговый скрипт для майнинга. Таким образом, когда жертва откроет вредоносный документ Word и запустит встроенное видео, IE также запустит майнера криптовалюты Monero. Исследователи создали два proof-of-concept документа Word демонстрирующие атаку в работе (1, 2).

Специалисты Bleeping Computer отмечают, что такая атака, к счастью, вряд ли окажется выгодной для злоумышленников. Дело в том, что скрытый майнинг приносит ощутимую прибыль лишь в том случае, если пользователи проводят долгое время на зараженном майнером сайте. Именно поэтому криптоджекинговые скрипты чаще всего можно обнаружить на порносайтах, «пиратских» стриминговых ресурсах и так далее. Тогда как в данном случае время майнинга ограничено, и предварительно пользователя нужно убедить открыть документ Word и запустить видео.

Однако эксперты Votiro опасаются, что обнаруженная ими проблема может использоваться не только для скрытого майнинга. Специалисты предполагают, что злоумышленники могут использовать встраиваемый контент для добавления прямо в файлы Word фишинговых страниц, к примеру, сделав просмотр видеоролика доступным только для авторизованных пользователей (то есть вынудить жертву ввести учетные данные от какого-либо аккаунта).

Исследователи уведомили инженеров Microsoft о возможных проблемах, однако компания ожидаемо отказалась признавать данную функциональность проблемной. Согласно тестам, которые провели специалисты Bleeping Computer, после запуска встроенного в Word видео, многие антивирусные решения обнаруживают майнинговый скрипт и блокируют его работу. Так что если преступники все же начнут эксплуатировать эту функциональность для атак, хотя бы часть пользователей будет защищена.

Источник: xakep.ru