Представляем вашему вниманию уникальный в своём роде софт для сокрытия ваших отпечатков низкого уровня ZloyProxy

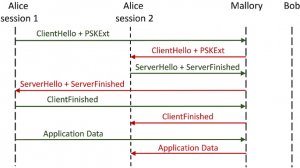

Программа работает на уровнях: L7(с отпечатком HTTP2), L5(с отпечатком TLS), L4(с отпечатком TCP), модели OSI - то есть скрывает ваши отпечатки на самых нижних уровня, чего не умеет делать ни один антидетект браузер и ни одна система.

Мы собираем отпечатки с настоящих пользователей и даём их вам - вы устанавливаете эти отпечатки и работаете через нашу программой и привычный браузер или антик так - **как будьто вы и есть этот пользователь**. У вас такие же отпечатки HTTP2 + JA3(TLS - отпечаток) + TCP.

Вот только небольшой список сервисов которые уже внедрили эти отпечатки в свою антифрод систему https://github.com/salesforce/ja3?tab=readme-ov-file#ja3---a-method-for-profiling-ssltls-clients

Влияет ли отпечаток ja3 на палку? Видео -

##Преимущества:

#Примеры отпечатков:

Регистрация gmail через нашу прокси

**Для людей с репутацией особые условия**

Сейчас программа работает на Raspberry PI, в дальнейшем возможно портирование на любую систему, возможен тест онлайн версии.

Цена: 500$ лицензия на год (для версии с одним отпечатком); 600 для версии где можно одновременно использовать много отпечатков.

Связь в ЛС

Программа работает на уровнях: L7(с отпечатком HTTP2), L5(с отпечатком TLS), L4(с отпечатком TCP), модели OSI - то есть скрывает ваши отпечатки на самых нижних уровня, чего не умеет делать ни один антидетект браузер и ни одна система.

Мы собираем отпечатки с настоящих пользователей и даём их вам - вы устанавливаете эти отпечатки и работаете через нашу программой и привычный браузер или антик так - **как будьто вы и есть этот пользователь**. У вас такие же отпечатки HTTP2 + JA3(TLS - отпечаток) + TCP.

#Почему это важно?.

#Про все эти отпечатки можно почитать тут:

TCP:

JA3:

GitHub - NikolaiT/zardaxt: Passive TCP/IP Fingerprinting Tool. Run this on your server and find out what Operating Systems your clients are *really* using.

Passive TCP/IP Fingerprinting Tool. Run this on your server and find out what Operating Systems your clients are *really* using. - NikolaiT/zardaxtgithub.com

есть проверка на https://browserleaks.com/tls

TLS Fingerprinting with JA3 and JA3S - Salesforce Engineering Blog

Utilize JA3 with JA3S as a method to fingerprint the TLS negotiation between client and serverengineering.salesforce.com

HTTP2

есть проверка на https://browserleaks.com/http2

Сетевые отпечатки: TCP/IP, SSL/TLS, HTTP/2, DNS

Рассказываем про сетевые отпечатки (фингерпринты) в антифрод системах и какие задачи они помогают решать при выявлении мошенников.www.antifraud2.ru

Вот только небольшой список сервисов которые уже внедрили эти отпечатки в свою антифрод систему https://github.com/salesforce/ja3?tab=readme-ov-file#ja3---a-method-for-profiling-ssltls-clients

И это только те которые публично об этом заявили (помните об этом).

Небольшая выборка из них:

Cloudflare

AWS Network Firewall

Azure Firewall

AWS WAF

Google Cloud

....

Влияет ли отпечаток ja3 на палку? Видео -

##Преимущества:

- Нет аналогов в открытом доступе - мы единственные кто подменяет от и до полностью низкоуровневые отпечатки

- Мы не просто подменяем пакеты или их видоизменяем первый пакет SYN или ClientHello - мы поднимаем свой сетевой стек и сразу делаем пакеты, под нужный отпечаток.

- Мы не генерируем отпечатки - мы берём реальные отпечатки пользователя - ничего не придумывая.

- Вы сами полностью настраиваете отпечаток под свои цели и задачи.

#Примеры отпечатков:

#DemoJa3: 771,4865-4866-4867-49196-49195-52393-49200-49199-52392-49162-49161-49172-49171-157-156-53-47-49160-49170-10,0-23-65281-10-11-16-5-13-18-51-45-43-27-21 29-23-24-25,0

HTTP2(akamai): 2:0,4:4194304,3:100|10485760|0|m,s,p,a

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/17.1.2 Safari/605.1.15

TCP: MSS:1452,NOP:,WindowScale:6,NOP:,NOP:,Timestamps:2734736558/0,SACKPermitted:,EndList:

Ja3: 771,4865-4866-4867-49195-49199-49196-49200-52393-52392-49171-49172-156-157-47-53,51-11-0-10-65281-27-5-18-35-17513-45-13-23-43-16-21-41 29-23-24,0

HTTP2(akamai): 1:65536,2:0,3:1000,4:6291456,6:262144|15663105|0|m,a,s,p

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_4) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/81.0.4044.138 Safari/537.36

TCP: MSS:1460,SACKPermitted:,Timestamps:3250037527/0,NOP:,WindowScale:7

Ja3: 771,4865-4866-4867-49195-49199-49196-49200-52393-52392-49171-49172-156-157-47-53,43-35-51-16-18-17513-65037-45-10-0-5-27-11-65281-13-23-41,29-23-24,0

HTTP2(akamai): 1:65536,2:0,4:6291456,6:262144|15663105|0|m,a,s,p

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_7) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/121.0.0.0 Safari/537.36

TCP: MSS:1434,NOP:,WindowScale:6,NOP:,NOP:,Timestamps:22785880/0,SACKPermitted:,EndList:

Регистрация gmail через нашу прокси

**Для людей с репутацией особые условия**

Сейчас программа работает на Raspberry PI, в дальнейшем возможно портирование на любую систему, возможен тест онлайн версии.

Цена: 500$ лицензия на год (для версии с одним отпечатком); 600 для версии где можно одновременно использовать много отпечатков.

Связь в ЛС

Последнее редактирование:

Эта программа у меня есть, и вот вам я вообще ничего доказывать не планирую.

Эта программа у меня есть, и вот вам я вообще ничего доказывать не планирую.