- Регистрация

- 04.09.2014

- Сообщения

- 455

- Благодарностей

- 639

- Баллы

- 93

Тут намедни встретил похожую деятельность, на этом форуме не видел подобную инфу, ну пусть будет. Древний как кака мамонта способ детекта, но вполне эффективный.

Данный отпечаток по слухам собирают Амазон, Ебей, все финансовые сервисы, Гугл и Яндекс (последние два – похожую на это дело активность отлавливал лично).

Метод откровенно грязный, поэтому после наезда на крупные бизнесы они стали скромней. Но если очень нужно, похоже, по сей день выборочно чекают, что бы задетектить всю сетку. Плюс мы живем в крайне слабом правовом поле. Так же, ввиду нового разделения мира, саты с разных сторон к юзерам из другой части особого почтения не питают. Поэтому на твои права можно начхать, и получить от того же Яндекса через браузер JS скрипт, который делает примерно такое:

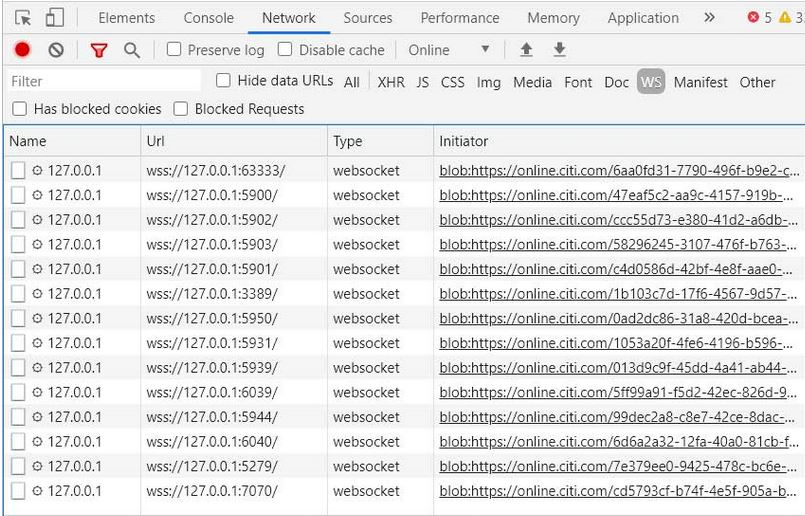

Пример старый, двухлетней давности. В примере сайт Сити Банка что делает? Сканирует порты твоей машины. Внаглую. От Яндекса актуальный скриншотик с аккуратной пробивкой не сохранился, звиняйте. И вот это уже за границей добра и зла, так как это нелегальная деятельность в чистом виде. Да-да, с той стороны.

Естественно, хакнуть тебя Сити Банк не хочет. Нафиг ты ему не нужен. А что хочет? Давай разберем.

Запросы идут по портам, где обычно стоят различные популярные сетевые приложения. Что происходит далее? Если порт пустой, т.е. приложения его слушающего нет, то конекшн эррор, и поскольку это твоя локальная машина, этот ответ прилетает мгновенно. А если у тебя там что-то реально слушает этот порт, то далее происходит попытка аутентификации запроса. Большинство таких запросов – шифрованные, и для их расшифровки требуются ключи. Естественно ты Ситибанку не подписывал сертификат на доступ к поднятому тобой личному локальному порносерверу на порту 8080, и твой порносервер честно скажет после обмена инфой, мол ты кто такой, давай, вали отсюда, до свидания. Но это займет время. Которое скриптик зафиксирует. То есть обнаружит работающую службу.

Что это дает? В самом простом случае – отпечаток портов. Так же можно на каком-нить интересном порту найти че-нить не типичное для рядового юзера. Например, в стандартной комплектации Windows 10 и Windows Server ХХХХ, мягко говоря, немного отличаются. Если ты специально не шаманил, то чистосердечно признаешься, что юзаешь серверную ОС. Т.е. ты нифига не рядовой юзер. В бан, животное.

Как бороться:

Кой чего блочит банальный адблок. Но не все, и ты сам признаешься в его использовании, что не всегда гуд. Иногда эту активность пресекают антивири. Но скорее всего зеннопостер у тебя в исключениях. Да и не летит по твоим портам жесткий DDOS постоянно, что бы антивирь резко перевозбудился.

Так же есть софтина, которая садится на все не занятые более-менее популярные порты, и начинает слать ответные приветы на вообще все запросы. Погугли и потести сам, если хошь, я ее не юзал. Так как так ты не только скроешь отпечаток, но и дашь понять, что вертел ты их на… Т.е. нифига ты не рядовой юзер. Но в принципе, это единственное годное решение для многопотока.

Самое правильное – ессно «придумать» отпечаток самому. Т.е. под конкретный профиль подсовывать свой набор «открытых» портов. Но далее в один поток, иначе картинка смажется.

Как решать эту задачу, думай сам. Не маленький уже.

Данный отпечаток по слухам собирают Амазон, Ебей, все финансовые сервисы, Гугл и Яндекс (последние два – похожую на это дело активность отлавливал лично).

Метод откровенно грязный, поэтому после наезда на крупные бизнесы они стали скромней. Но если очень нужно, похоже, по сей день выборочно чекают, что бы задетектить всю сетку. Плюс мы живем в крайне слабом правовом поле. Так же, ввиду нового разделения мира, саты с разных сторон к юзерам из другой части особого почтения не питают. Поэтому на твои права можно начхать, и получить от того же Яндекса через браузер JS скрипт, который делает примерно такое:

Пример старый, двухлетней давности. В примере сайт Сити Банка что делает? Сканирует порты твоей машины. Внаглую. От Яндекса актуальный скриншотик с аккуратной пробивкой не сохранился, звиняйте. И вот это уже за границей добра и зла, так как это нелегальная деятельность в чистом виде. Да-да, с той стороны.

Естественно, хакнуть тебя Сити Банк не хочет. Нафиг ты ему не нужен. А что хочет? Давай разберем.

Запросы идут по портам, где обычно стоят различные популярные сетевые приложения. Что происходит далее? Если порт пустой, т.е. приложения его слушающего нет, то конекшн эррор, и поскольку это твоя локальная машина, этот ответ прилетает мгновенно. А если у тебя там что-то реально слушает этот порт, то далее происходит попытка аутентификации запроса. Большинство таких запросов – шифрованные, и для их расшифровки требуются ключи. Естественно ты Ситибанку не подписывал сертификат на доступ к поднятому тобой личному локальному порносерверу на порту 8080, и твой порносервер честно скажет после обмена инфой, мол ты кто такой, давай, вали отсюда, до свидания. Но это займет время. Которое скриптик зафиксирует. То есть обнаружит работающую службу.

Что это дает? В самом простом случае – отпечаток портов. Так же можно на каком-нить интересном порту найти че-нить не типичное для рядового юзера. Например, в стандартной комплектации Windows 10 и Windows Server ХХХХ, мягко говоря, немного отличаются. Если ты специально не шаманил, то чистосердечно признаешься, что юзаешь серверную ОС. Т.е. ты нифига не рядовой юзер. В бан, животное.

Как бороться:

Кой чего блочит банальный адблок. Но не все, и ты сам признаешься в его использовании, что не всегда гуд. Иногда эту активность пресекают антивири. Но скорее всего зеннопостер у тебя в исключениях. Да и не летит по твоим портам жесткий DDOS постоянно, что бы антивирь резко перевозбудился.

Так же есть софтина, которая садится на все не занятые более-менее популярные порты, и начинает слать ответные приветы на вообще все запросы. Погугли и потести сам, если хошь, я ее не юзал. Так как так ты не только скроешь отпечаток, но и дашь понять, что вертел ты их на… Т.е. нифига ты не рядовой юзер. Но в принципе, это единственное годное решение для многопотока.

Самое правильное – ессно «придумать» отпечаток самому. Т.е. под конкретный профиль подсовывать свой набор «открытых» портов. Но далее в один поток, иначе картинка смажется.

Как решать эту задачу, думай сам. Не маленький уже.

Для запуска проектов требуется программа ZennoPoster.

Это основное приложение, предназначенное для выполнения автоматизированных шаблонов действий (ботов).

Подробнее...

Для того чтобы запустить шаблон, откройте программу ZennoPoster. Нажмите кнопку «Добавить», и выберите файл проекта, который хотите запустить.

Подробнее о том, где и как выполняется проект.

Последнее редактирование:

- и работать с яндекс, UA EDGE работать с майками.

- и работать с яндекс, UA EDGE работать с майками.