- Регистрация

- 27.02.2021

- Сообщения

- 75

- Благодарностей

- 21

- Баллы

- 8

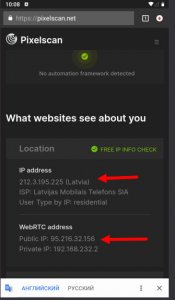

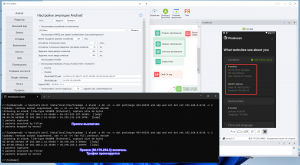

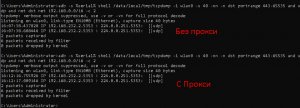

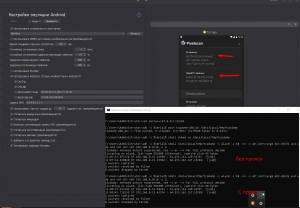

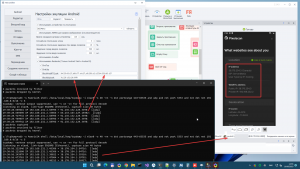

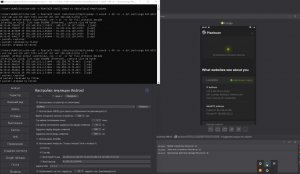

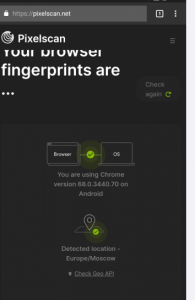

Прошло 2 года. как public ip показывал ip сервера,так и показывает до сих пор при установке прокси стандартными методами зеннодройд. Куплю решение установки прокси в эмуляторе мему, чтобы public ip был ip прокси а не моего пк(сервера).