- Регистрация

- 04.09.2014

- Сообщения

- 627

- Благодарностей

- 891

- Баллы

- 93

Часть 1: Вводная теоретическая.

Дисклаймер:

Что-то господа мало кто из вас представляет, что такое отпечаток сетевого трафика. И мало кто понимает, как по сетевому отпечатку палятся ваши боты, и почему многие сервисы начинают закидывать капчами, или просто слать нах. Почему приложения на телефоне вдруг отказываются работать на эмуляторе, и, о ужас, даже на реальном железе? Очень часто софт тут вообще не при чем, а проблема как раз в сети, вернее, в используемом прокси. Т.е., что такое резиденские прокси, мобильные, серверные, и какие в них тонкости, вы худо-бедно знаете. Чем отличаются http от socks5 уже хуже, но тоже понимаете. Но этим все и ограничивается.

Так вот, про эти элементарные вещи я рассказывать не буду, так как это все навиду и так, а вот что посложней... Постараюсь объяснить вам, как все это работает, на пальцах, так, что бы понятно было вообще всем. Но, позвольте донести до вас мою позицию: я вам описываю вершки, хотите копать глубже – вперед, но сами. Моя цель - максимально просто, доступно донести азы, и варианты того, что с этим можно сделать. Тем более, что для среднестатистической деятельностью зеннопостером особо глубоко рыть и не нужно. По крайней мере, пока. Однако новые знания и скилы открывают перед вами новые пути-дорожки. Так что выбор за вами, углубляться, или нет. А можно и на завод. Кому что ближе.

Вопросы под статьей, на которые знаю ответы – без проблем отвечу. На которые не знаю - можно подискутировать и поискать этот ответ. Но только на адекватные вопросы. Я не могу вас научить админить Линукс системы с листа.

Так же, кто сталкивался с моим творчеством прежде, могли заметить, что я не использую путь хаков, а решаю проблемы глобально. Можете считать это личным стилем. Что тоже накладывает отпечаток на мои решения, особенно в части анонимности. Ну тут как есть, ваше право или юзать так же, или считать ересью. Мне вообще пофиг.

И да, если у вас хватает мозга использовать http прокси без UDP для браузера – с этим не ко мне, вам нужен другой специалист. Я не психиатр.

Итак, погнали.

Начинаем погружение в проблему.

Отпечатки настроены, галочки расставлены, но сайт-цель вас все равно банит на взлете? Как он это делает?

Попробую на пальцах объяснить достаточно сложные вещи.

Для поиска точных ответов на вопросы рекомендую очень вдумчиво вкурить эту книгу, особенно профильные разделы по TCP-IP:

Или аналогичную по протоколам TCP-IP. Но в целом, это не критическое требование, можете просто поверить мне на слово. Полезно тем, кто вообще ничего про сети не знает расширить кругозор.

Для хотя бы поверхностного знакомства с Линуксом рекомендую эту:

Это уже более критично. Зачем? Если вы хотите понимать, как оно работает, книга дает базу. Правда каждая из книг почти по 1к страниц. А поскольку сетевая инфраструктура этого вашего Интернета в 99.9% построена на решениях Линукс+BSD, вторую книгу таки тоже рекомендую для общего развития и погружения в эту ОС. Надо оно вам, или нет – решайте сами. В принципе, решения на знакомой вам Винде возможны, и ниже даже указано куда рыть. Вот только в случае сетей и серверов Винда – это и костыль, и лицензии, и более дорогое железо. За это вы отслюнявите в несколько раз больше, но таки работать должно. И попроще для основной массы. Гламур стоит бабла. Выбор за тобой.

Я прекрасно понимаю, что для среднестатистического хомячка, привыкшего клацать мышкой в Винде, порог входа очень высок. И тупое созерцание мигающего терминала Линукса ни к чему не приведет. Но что имеем. Таковы правила. Впрочем, при должном усердии вся эта инфа далеко не бином Ньютона. Однако, подсунуть костылик по-быстрому и поехать тут не выйдет.

Для совсем тугих: вы не сможете управлять автомобилем только на основании теории ПДД без практики. Нужно садиться и тренироваться.

Если говорить вообще про анонимность, то предварительно рекомендую вспомнить материалы из статей «анонимность в каждый зеннопостер» (немного подустарела подача, но в целом инфа актуальна), мою «изгоняем дьявола из адептов секты «свидетели канаваса седьмого дня» (для прочищения мозга), а так же про подделку TLS (это просто до кучи). Других внятных материалов на этом форуме про анонимность, собсно, нет, одни намеки.

Что еще из важного. Ситуация, когда нам все обещают и обещают супер браузер (ну хоть тут лед тронулся) и божественную восьмерку, но все никак не дают, заставила меня решать вопрос анонимности самостоятельно, без ожидания чуда и веры в кого-либо, просто тупо изучая проблемные куски. И я теперь очень плотно работаю с виртуалками. Решения стал строить на них, ибо так даже проще. Ниже вы кое-что увидите. Базовый функционал постера по работе с прокси немного не актуален из-за этого, но в худшем случае самостоятельно придумаете, как туннель понять bat-файлом для всей системы в целом, если пойдете той же дорожкой.

Итак, как вас отлавливают?

Параметры TCP/IP для определения ОС (TCP/IP Fingerprinting)

В общем, подумав, пришел к такому выводу: кто хочет подробно, детально и что значит каждый параметр – первая книга к вашим услугам. Можете просто поверить на слово, что есть такие параметры (список ниже), и они анализируются, глобально никак это восприятие проблемы не поменяет. А краткая выдержка такова: каждая ОС имеет уникальные особенности в реализации стека TCP/IP, что позволяет однозначно идентифицировать её тип, а иногда и конкретную версию по сетевым пакетам, вообще не напрягаясь особо, просто налету, анализируя трафик.

Если продолжить более простую аналогию – каждое авто использует конкретный бензин, масло, охлаждающую жидкость и прочие расходники. По их набору продавец запросто может понять, что вы за тачку хотите обслужить, тип двигателя, топлива, даже не лицезрея ее воочию. При этом все машины без исключения позволяют ездить. Дизели, газ, бензин, электро... Вот тут история такая же.

Примерно это же самое справедливо для трафика, который идет с ваших машин в инет. Что сервисы типа браузерликса успешно и показывают в разделе TCP-IP. Итак,

Основные параметры, сравнение Линукса с Виндоусом:

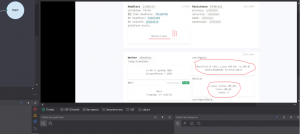

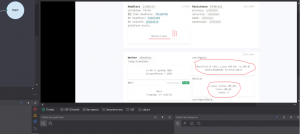

Но давайте предметнее. На конкретном примере, Браузерликс, раздел tcp-ip:

Это выход моей офисной винды 10 в инет. Практически чистый отпечаток от вин10. JA4T – не что иное, как перечисление значений и параметров выше. Любопытство вызывает вывод о наличии VPN на основании значения MSS 1300. В нашем офисе, ессно, используется не нативный VPN, а другие решения выхода в инет и фильтрации и контроля трафика, что бы работники работали, а не в Интернетах лазили и котиков лайкали. И тоннели наружу (ессно шифрованные), что бы злостные враги не узнали, чем мы тут занимаемся. Но суть примерно та же, мини надзор с фильтрацией.

Опыт номер 2, я включил реальный личный VPN с той же машины, и выключил корпоративный выход в инет (для Роскомнадзора: я его использую что бы обойти ограничения по трафику моей конторы, а не ваши. Ваши не обойдет, точка выхода внутри РФ, не переживайте):

Напомню, машина та же. И вот отпечаток сразу переколбасило. Почему так? Интересный результат, тем более, что Андроидом тут и близко не пахло. Что изменилось? Выходная точка – VPS на Дебиане. И отпечаток формирует именно он. Однако ввиду близкого родства Линукса и Андроида сервис не смог однозначно сказать, кто это именно, так как Андроид хоть и по сути является вариантом Линукса (это если упростить), но пошел путем заимствования некоторых параметров и у Винды, и своими индивидуальными, и этот коктейль запутал детект. Хотя если ткнуть более детально, то Браузерликс уже явно пишет, что тут намешано все в кучу, Линукс, Андроид. Но не Винда. Т.е. наличие чего-то хитрого на пути трафика - очевидно. Вот ровно так сайт и понимает, что ты, редиска акая, юзаешь, как минимум, прокси. А как максимум – VPN.

И действительно, у меня не было цели как-то шифроваться, цель была просто вылезти в инет в обход взора отставного товарища майора из нашей конторы, который теперь за нами приглядывает, а как это работает из коробки и какие отпечатки дает – да пофигу. Хотя сам признак наличия VPN не палится, просто некоторые параметры я все же затронул своими ручками. В чем суть: сервак просто пересобрал выходной пакет трафика, убрав «плохие» признаки, палящие VPN. В итоге нативный ethernet. Ну, почти. Но это Линукс сервак. И даже не пытающийся шифроваться. Выводы? Полагаю, понятны. Точно это не Винда.

И вот примерно такая же картина будет, если вы используете проксики, например, из статьи, как их надергать нахаляву из VPN сервисов. Их можно юзать, но их владельцы вообще не задумывались, что конкретно тебе надо Виндой прикинуться из-под зеннопостера, и свою линуксовую природу и не скрывают. При этом, все остальное, что не от сети, будет действительно от Винды. Палево? Ессно. Какой нахрен Линукс на пути до сайта, если яваскрипт детектит виндовую платформу? Для опыта, можно посмотреть, как вы в инет выходите через своего провайдера напрямую, и сравнить с тем, что показывают используемые проксики. Можно сильно удивиться. Потому что твой трафик в мирной жизни идет в инет без изменений от твоей машины напрямую, редко какой провайдер тут вмешивается.

И небольшой ликбез, для самых маленьких, опять на пальцах. А откуда возникает упоминание другой ОС? Как вообще работает прокси?

За конкретными деталями в книжку, а если совсем упростить, в большинстве случаев, работает это примерно так: ты кидаешь запрос на проксик, со своей винды. Проксик на серваке его принял, обработал, и на уровне своей ОС отдал в соответствующий софт анонимного прокси, который сформировал твой запрос заново через стек TCP-IP своей операционной системы, и отправил его дальше. И софту на Линуксе глубоко плевать, как это делает твоя ОС. А его ОС это делает так, как у нее настроен сетевой стек. Итог – трафик отправлен с Винды, а дальше идет линуксовый. Внезапно.

То есть, если возвращаться к автомобилям, грубо говоря, ты пересел в авто другой марки и поехал дальше, при этом продолжаешь утверждать, что едешь на первом.

Картина понятна? Вроде не очень сложно. Сложно это обойти с наскоку, но об этом ниже. И именно так и палится факт использования прокси.

Вывод:

Современные бот детекторы вместе с IP анализируют весь этот отпечаток, и достаточно просто определяют факт использования как прокси, так и VPN. Даже если вам пообещали пул резидентских IP, сам данный факт пусть и наливает немного траста, но сливает гораздо больше, если ваша Винда вдруг обросла признаками Линукса по сетевому отпечатку, а вы регаетесь где-нить, где на это внимательно смотрят. Как бы все сразу понятно. Могут и попросить выключить прокси прямым текстом. Или VPN. Причем определяется это мгновенно, по вашему запросу. Дальше вопрос лишь в том, допускает ли сайт, например, VPN трафик.

Вообще обычно это не проблема. Если ты юзаешь старый свой ак. Но как себя ведут боты, которые хотят зарегаться? И какие у них признаки?

Вот то-то, что очень похоже.

Любителям очумелых ручек, а именно быстрого хака:

Сразу возникает предложение, а можно ли допилить напильником Линукс, что бы он выглядел в сети как Винда, или Андроид (причем не абы какая, а нужная именно вам версия)? Ведь некоторые продавцы проксей обещают, что этот функционал есть и уже активно используется, только галку ткнуть!

Ответ: частично да, а Андроид даже практически да, но не до конца. Подумайте сами, если не будут обещать, встанут продажи. Кое-что действительно поменять можно относительно просто. И если детект работает поверхностно, только в пассивном режиме, проверяя лишь отдельные значения, то можно проскочить. Думается мне, это максимум, что в реальности делают владельцы проксисервисов.

Но, как известно, гладко было на бумаге, да появились вдруг овраги.

Последовательность параметров зашита в ядро Линукса. Хотите изменить как у Винды, будьте любезны перекомпилировать ядро ОС, в частности системный стек TCP-IP. Короче, если упростить, нужно собрать свой кастомный дистрибутив. Либо на достаточно низком уровне сунуть прокладку, переделывающую пакет. Задача для гиков. Ты таким являешься? Я – нет.

Но допустим, ты матерый красноглазик и успешно прошел пассивные детекты, подделал сигнатуру JA4T, один в один с Вин10. Профит? Неа. А что спалит всю идею? А вот они:

Активные фингерпринты

Про них традиционно все помалкивают. Потому что никто про них и не вспомнил. Или просто про них не в курсе, значит их нет. Но они есть!

Как это работает на пальцах: а что будет, если послать тебе какое-нить фуфло заведомо не корректное, вместо квитанции на твой пакет? Битый ответный пакет, например. Или просьбу повторить такой-то пакет, мы его не приняли. Или стукнуться в соседний порт. Тогда твоя ОС пришлет в ответ некий свой мессадж на конкретную проблему. Мол, не понятно, закрыто, повторите... Вот только когда ты, мой красноглазый друг, пересобирал стек TCP-IP, про эти ответы ты даже и не вспомнил. Поэтому твоя ОС действует по дефолту. А заоодно и представится. Линуксом. Опа... А нет ничего хуже, чем спаленная маскировка, лучше вообще не маскироваться.

Причем вариантов таких запросов тут чуть больше, чем дофига, а каждая ОС отвечает по своему. Суть в чем: поведение и ответы разных ОС, внезапно, тоже разное.

И привет.

Ессно, на массовом трафике серьезной антифрод системы давно все сопоставлено, кто и как отвечает, есть статистика. Отклонение от шаблона - это аномалия. Если конкретно ты настолько крут, что бы разбирать вообще весь TCP-IP трафик конкретного сайта на низком уровне, поймать все детекты и зашить это в ядро твоего Линукса, можешь попробовать. Я вот даже пытаться не буду. Больно мазохизмом попахивает. Как по мне, подобная задача по затратам усилий и средств перекрывает возможный профит.

И как ты понимаешь, это в чистом виде будет кастомное решение под конкретный сайт, далеко не универсальное. Мне так не надо.

Вывод: Даже если у тебя прохождение сетевого отпечатка сегодня работает, то завтра все может внезапно прекратится. Почему? Детекты усложняются, и все давно знают, что параметры JA4T ушлые люди пытаются подделать. Сегодня активно анализируют траф антифроды, работающие с чувствительными данными, а завтра это пойдет в массы. И этот процесс уже идет.

Так как же быть?

Часть2: практические универсальные решения данного вопроса.

Итак вопрос, чего делать-то со всем этим, изложенным выше? И желательно без извращений, типа сборки своего дистрибутва.

Как я уже писал выше, на вашей клиентской стороне нет ничего, что может как-то облегчить вашу участь. Все находится там, где вы юзаете прокси. Соответственно, глобальных пути два. Можно или поднять самому заведомо кошерные прокси в том или ином виде, как вашей душе угодно, или адаптироваться под то, что есть массово на рынке. И все пути не самые простые. Но что имеем. Рассмотрим варианты.

Решение 1. Мобильные прокси:

Это когда ты заявил автомобиль, а приехал на мопеде. Что уже странно.

Первое, что приходит в голову, (и что вы действительно активно юзаете, редиски такие) это тупо воткнуть 4G модем, и заюзать мобильные прокси. Профит? Да, но не совсем. Ибо вы задолбали с этим массовым решением. Что тогда будет:

+ Если вы тупо воткнули модем в тот же ПК, на котором стоит ваш ботософт (зеннопостер тот же), и сетевое взаимодействие запилили тут же, то да, отпечаток сетевой полетит виндовый, что логично;

+/- Если вы используете какую-то удаленную машину, куда навтыкали кучу модемов, то отпечаток будет ее. Владельцам ферм пламенный привет. Решения на Линуксе более стабильны, поэтому… Но вы же подделали пассивный фингерпринт, да? Вот только этого мало. Но для нетребовательных сайтов может и сработать;

- Если это все работает как отдельная прокся не на Винде – то поскольку модем всегда, еще раз, всегда поднимает NAT, а значит юзает сетевой стек ОС… Ну ты уже понял результат.

Кроме того, возвращаясь к мобильным IP, граждане, вы с деcктопных вин10 так уже засрали IP мобильных пулов, что к вам на такой связке изначально повышенное внимание, ибо складывается впечатление, что ботов больше, чем нормальных юзверей. И оно обосновано, лично я за модемом на десктопной Винде в лучшем случае изредка на даче, и все. Раз в год, по обещанию.

Вообще, чисто интуитивно, наверное, из этой же оперы зайдет вариант раздачи вай фай с телефона на ПК, и менять IP на самом телефоне. Но это тоже все нужно проверять.

Разумеется, если изначально юзаете железную мобилу, то история немного другая. Тогда флаг будет желтый, а не оранжевый. Но это про сам IP. А как организовать отпечаток самого Андроида (а не Линукса) на прокси сервере, который вы заюзали – я вот так, навскидку, х.з. Ищите решения сами. Не смотря на относительную близость Линуксу, Андроид свою сигнатуру имеет, и ее ровно так же не очень просто подделать. И свои ответы на активный детект. Ставить Андроид на сервак в качестве ОС и крутить на нем проксю с разными IP для полного соотвествия? Звучит странно. Вперед, кому надо, может и нароете решение. Но я вот не в курсе, версия arm и amd64 – она одинаковая в плане сети? Это те вопросы, на которые нужно найти ответ.

А если трубка со своей симкой и больше ничего? Тогда да, все Ок. Причина, по которой дроид интерпрайз показывает себя лучше, на 90% зарыта тут.

Решение 2, Виндоус сервер, раздающий IP и выполняющий функции прокси

Тот самый случай, когда ты хоть и поменял машину, но и приехал на точно такой же, и понять замену нельзя.

Тут глубоко вдаваться не буду. Да, это сработает, сетевой стек будет идентичным по вполне понятным причинам. Да, это проще для рядового хомячка. В идеале версия Винды, управляющая раздачей IP на сервере, должна совпадать с той, что у тебя на компе. Подымаешь проксю на серваке - и вперед.

Но это дороже, и сильно, так как Винда хочет минимум 2 ядра и 4 гб ОЗУ и вагон места. И найди еще хост, который до лицензий не докапывается, и ту же десятку позволяет поставить.

У решений на Винде есть и еще одна неприятность – сетевую нагрузку и кучу IP с ротацией она держит очень хреново, ведь нужно ставить далеко не серверную версию. Ну не создавалась она для такого. Поэтому для себя в 1-2-3 потока – норм. А вот массовые промышленные решения она не вывозит. Угадай, на чем они?

Таки да, Линукс.

Решение 3, внезапно дерзкое, но технически сложное. Немного неожиданная альтернатива, от обратного к предыдущему пункту: Если гора не идет к Магомету…

Тут та же аналогия с автомобилями, как и в предыдущем пункте. Только анонсировал ты, условно, грузовой КАМАЗ, на нем же взял и приехал. Докопаться, формально, не до чего. КАМАЗы тоже ездят! Вопрос тут только один, но важный: Нахрена тебе КАМАЗ?!!

В общем, не все так однозначно плохо, половить рыбку можно, поэтому:

Берем десктопный Линукс. Убунту, Минт – дело вкуса. И запускаем на нем Зеннопостер. Юзаем.

Это если вкраце. Сильно вкраце, и сильно упрощено, так как постучать в бубен тут нужно очень изрядно, а так же еще и обладать нестандартно обкуренным мышлением. Заинтересовавшимся гуглить удаленное управление по VNC, и Apache Guacamole. Потом проксмокс, ибо без него тут практически никак. Ессно все мероприятия проводить после вдумчивого прочтения второй книги, иначе бесполезно.

Вся затея ради главного плюса: используем те самые 99% гораздо более дешевых линуксовых проксей, что нам доступны, как правило, в продаже из коробки за копейки. В идеале – резидентских. На выходе сетевой стек там и тут идентичный. Что будет? То же самое, что и в предыдущем пункте, только теперь на Линуксе. А именно:

+ Полностью нативный и корректный отпечаток, докопаться не до чего. Везде Линукс. Плюс единственный, но всеобъемлющий и очень крутой. Не надо ничего подделывать! Вы больше нигде не спалитесь! Т.е. ставите Убунту сервер с прокси данте (как вариант), Убунту десктоп себе - и вуаля!

Но! Есть проблема... Помимо чисто технической.

- По статистике таких систем немногим более 3%. Максимум 5% в США и Германии. Т.е. если вы хотите проспамить линукс.орг.ру, то метод, безусловно, зайдет на ура. А если нельзяграмм, то… Скажем так, не все так однозначно.

Разумеется, имеется тенденция на рост десктопного Линукса, просто в силу того, что жизнь вин 10 подходит к концу, и надо менять на что-то. А еще Винда - это софт вероятного противника, что не кошерно и не православно. Но менять на что? Нашу контору, например, уже хотят переводить на Астру из реестра православного ПО. Этот же самый процесс коснется много кого, причем не далее этой осени. Плюс старый парк ПК тупо проще перевести на ту же Убунту, и, что характерно, в текущих реалиях она удовлетворит 99% вопросов и хотелок того самого хомячка с мышкой. Но это – будет. И если ему добрый дядя все настроит. А сейчас это желтый флаг. Но не красный.

А что дальше? По сети бегает очень много примитивных линуксовых ботов. Реально много. Таких антиботы отлавливают на ура. Однако, как только ты проходишь на такой системе первичный фейс контроль с нормальным браузером на борту (регистрация, например), где тебя да, позакидывают капчами, ибо ты редкий гость, но потом - все, после этого антиботы не знают что с тобой делать, ибо ты очень нативен декларируемой системе, полностью укладываясь в собранную аналитику и растворяешься среди тех, кто действительно так же забегал на Убунте. Да и по ней паттернов плохого поведения минимум, вы же все Винду до второго пришествия насиловать будете условным Хрумером, другие массовые софты тоже сюда же. Целевая аудитория – размечтавшийся хомячок, а у него на компе, правильно, Винда. Он не умеет Линукс!

Да, ты приехал на КАМАЗе туда, куда обычно ездят легковушки. Ну и что? Он смердит солярой и громко ревет кучей лошадей, изрыгая сажу в выхлопную трубу. Да, он менее удобный и гламурный. Ну и что?!!! Он тоже ездит по тем же дорогам!

Правда напрашивается неудобный такой вопрос, а как, собсно, это сделать? Но сначала ответьте себе, а вам это точно нужно? А выглядит это примерно так:

Как говорится, я знаю точно, невозможное возможно. Главные ингредиенты: Руки + голова.

Но все это сильно сложней по сравнению с функционалом из коробки на Винде, и очень не просто технически.

Для реализации такого требуется скилл по администрированию Линукса уровня хорошего мидла и выше. И знания многих «железных» тонкостей с виртуалками. Я вот что-то таки упоролся, и получил, походу, уникальное решение (или близко к тому), которое хрен кто повторит просто так, даже зная некоторые детали. Я могу вам подсказать что и как, но это должны быть квалифицированные вопросы, а не просто «я хочу». У вас должна быть база.

Короче: желающие, как осилите вторую книжку, приходите. Как это сделать через костыль по-быстрому, отвечу сразу: никак. Так что самообразовываться. И да, это займет время.

Еще раз, администрированию Линукс-систем я вас в этой статье не научу. Так что иди подымай Виндоус VPS, покупай IPшники, и не делай людям мозг. В 9 из 10 случаев тебе так будет реально проще. И тебе, и мне.

Решение 4, самостоятельное глубокое системное администрирование VPS под прозрачный мост:

Представьте, что до места пересадки вы телепортируетесь, а дальше просто едете на том же автомобиле дальше.

Почти фантастика. Но нет. Про такую штуку почему-то мало кто знает. Еще глубже, еще дальше. И в продаже такого не видел. На самом деле, в текущих реалиях - самый технически правильный вариант.

Опять Линукс, и опять не совсем все просто, поэтому описание схемы в общих чертах. В чем суть: защищенный (хотя, это не обязательно) канал до нужного сервера с IP, в режиме ethernet контролера. Т.е. в вашей Винде – клиенте, организуется виртуальная сетевая карта. На нее подымается соединение, для простоты понимания неокрепших умов – VPN. Но это не совсем он. В него заворачивается весь траф, что бы избежать утечек DNS и WebRTC, все остальные дыры режем в клиентской системе фаерволом наглухо. Но шифровать трафик не обязательно, прятать заголовки пакетов – тоже, так как ваша задача спрятать IP, а не обойти ограничения любимого надзора. VPN нужно донастраивать под эту схему и на сервере, и на клиенте. А то из коробки там только плохие, незаконные инструменты, специально для экстремистской деятельности предназначенные, возбуждающие надзор. (Осуждаем!!!)

А мы не такие.

Выходная точка (как вариант, ваш VPS) настраивается для работы в режиме прозрачного моста с нужным IP.

Т.е., если простым языком, ваша клиентская Винда начинает думать, что у нее есть сетевой адаптер, который физически подключен проводом напрямую к Инету. Где-то там, далеко. По виртуальному каналу через Инет. И смотрит в инет с тем IP.

Вопрос: а нафига оно надо?

Данные ходят не на уровне софтверных приложений прокси, а на уровне транспорта. Сервер, который управляет адаптером, не вмешивается в его сетевую работу, работает в режиме прозрачного моста, гоняющего трафик туда-сюда. Он трафик не трогает, никак в него не лезет, пакеты не изменяются.

Вообще изначально это технология сделана для приватных виртуальных сетей и связи удаленных по миру локальных сегментов сетей. Внезапно оказалось, что поскольку это все работает на уровне транспорта, и в данные никто не лезет, они «сырыми» долетают до адресата. Примерно так работает роутер (но тут есть тонкости, роутер иногда немного модифицирует трафик). Соответственно сетевой отпечаток остается системы-клиента. Вообще, это побочка технологии. Не документированная. Изначально про нее в нашем контексте никто не думал от слова «совсем». И технология сия не для спама зеннопостером разрабатывалась. Но спасибо)

Соответственно, сетевой отпечаток TCP-IP от Винды остается нативный, несмотря на то, что траф вы гоните через Линукс сервер. Все довольны. И ничего пересобирать не надо, и в бубен сильно стучать. Для вашей мобилки на Андроиде ровно такая же история, но это в теории. Я не делал, для клиента на трубе, поддерживаемого tap, нужен рут, и решения там в основном китайские, а мне впадлу идти в эту сторону, так как у меня классический зеннопостер неплохо себя ощущает во всей этой схеме. Учитывая изначальное назначение технологии (связь между сегментами сетей), возможно, что с мобилками вы немного обломаетесь. Хотя…

Ладно, понятно. Следующий вопрос: что это даст? Серверная реализация только на Линуксе. Винда такое не умеет от слова совсем (но как бы и не надо), только как клиент. Что имеем в таком случае:

+ На выходе полностью нативный сетевой отпечаток, спрятанный за IP донора. Даже если это серверный IP, это по трасту выше этих ваших мобильных прокси. Любой детект увидет обычное кабельное соединение. И все.

- Далеко не каждый VPS разрешает подымать такие штуки. Самый популярный на Хабре – не разрешает. Кто заинтересовался, спрашивать саппорт про поддержку TAP интерфейса, но, это иногда не самая хорошая идея.

+/- среднестатистическая поддержка хостинга просто не понимает, что это такое и зачем оно вам надо. Кто все же понимает, не понимает ваш мотив, зачем вам сие понадобилось на дохлом виртуальном VPS. И скатывается на подъем классического VPN. Это не одно и тоже. Кроме того, на вас начинают криво поглядывать, так как по заведенной традиции, любая непонятная хостеру штука автоматически вас приравнивает к распространителю детского порно. Или наркотиков. Или оружия. Ну вы поняли;

+/- однако, хостинги иногда так же отжигают в плане безопасности. Например, запрещают TAP интерфейсы, но разрешают nested виртуализацию. Ставите проксмокс, на него сверху хоть вин, хоть линукс, хоть что угодно. Однако, бывает накладно по ресурсам;

- И да, хоть это решение не имеет прямого отношения к обходу блокировок по версии надзора, а желание объясниться с клятыми пиндосам в нельзяграме таки присутствует, то надо миксовать два решения в одно, и не сказать бы, что вот сходу прямо очевидно, как это сделать. DPI поток остановит. Тут надо сесть и хорошо вкурить мануал. Но рассказать конкретные детали на русском языке один хрен никто не может, сами знаете почему.

- Не рекомендую делать так, если выходная точка на другом конце земного шара. Задержка будет неадекватной. Короче, берете карту, циркуль, иголкой в ваше местоположение, рисуете радиус в пределах пары тысяч км. Смотрите что попало в радиус, вот там и смотрите сервак, там и организуете виртуальную личность. Дальше технически можно, но практически не нужно.

~ Теоретически, клиентом в этой схеме может выступить и десктопный Линукс, но зачем? Хотя это сильно технологичней, таки да.

Ну что, ты уже побежал покупать обе книжки?

Решение 5, внезапное: вообще ничего не делать.

Вы декларируете, что приедете на авто. Вы на нем и приезжаете. Но на эвакуаторе.

Берете, и чистосердечно показываете, что используете VPN детектам. Причем не абы как, а именно так, как должен выглядеть нормальный VPN на линуксе.

Тут нужно пояснить.

Мы живем в самой свободной стране, которая ограничивающие законы про Интернет издает, как бешеный принтер. Я тоже раньше думал, что это касается исключительно каких-то либеральных экстремистов. Ровно до того момента, пока мне не предъявили оскорбление чувств верующих за пост в свой маленький бложик мемчика. На котором был изображен патриарх в золотых одеждах и золотым крестом в полтела с одной стороны, и Иисус с терновым венцом перед казнью с крестом с другой. Стрелочкой был указан сын божий с соответствующей аннотацией. Ну, что бы люди не перепутали божественную личность.

Ладно, не суть. Но лично я уже задумался, а не запилить ли мне личный VPN именно для Рунета где-нить в Беларуси? И именно с целью немного скрыться от большого брата, потому что он ленивый, и запросы в даже дружественную страну кидать не будет? Вроде это совершенно законно даже, я же не собираюсь обходить блокировки, творить преступления, и у нас понятия по экстремизму примерно одинаковые.

Короче, популярность такого трафика растет в прогрессии. VPN трафик имеет свой признак. Поэтому наличие сетевого линукс отпечатка + VPN признака + все остальное от Винды, без подделки параметров, становится достаточно популярной темой. Если вы из РФ читаете нельзяграм (осуждаем, экстремисты!), то это вообще норма. В Нельзяграме все тоже прекрасно понимают, как вы из РФ его читаете.

В общем, к чему я: не все так однозначно, и сами владельцы сайтов не хотят терять и такой трафик, за исключением совсем упоротых сайтов. Особенно, если у вас уже есть прокаченный профиль.

В общем, думайте над своими схемами. Оттуда в рунет в социалки ходят точно так же.

Немножко про мобилки вообще

Они чуть затронуты, но глубоко я их не ковырял. Хотя принцип тот же – ваша прокся должна дать отпечаток Андроида, и все довольны. Вот только как это сделать? Понятно, что трубка с симкой не страдает таким недугом. А если решение другое?

До настоящего времени все упирались в мобильные IP, этим и ограничивались. То, что отпечаток шел Линуксовый (это плохо!) и это ломало всю вашу схему, вопрос, полагаю, теперь понятный. Или даже от Виндоус (а это уже критично!), если вы свой модем юзаете в системнике в связке с дроидом, и репу чешите, а чего оно не работает?

Решается, полагаю, ровно тем же путем. Но на Андроиде своя специфика, которую я трогал очень поверхностно. Изучать вопрос предлагаю самостоятельно.

Подводим итоги

В общем посыл я вам дал, что и было целью, дальше – думайте сами.

Господа, время халявы давно закончилось, решения нужно искать. Уровень входа все выше. Я мог бы даже накидать, например, линуксовый мануал по Apache Guacamole (это как раз таки та штука, через которую я реализовал управление любыми виртуалками, а значит любыми ОС, устройствами, умными телевизорами, ТВ приставками, планшетами - поле просто непаханное, через зеннопостер), но что толку, если основная масса меня просто не поймет? Так что давай, открывай терминал, и пиши

Нажимай ввод, вводи пароль... Делай уже хоть что-нибудь!

Поэтому жене говоришь, что пошел к любовнице, любовнице – что к жене, а сам по заветам Ленина учиться-учиться и еще раз учиться.

Такие дела.

Спрашивайте, если что-то не понятно.

Дисклаймер:

Что-то господа мало кто из вас представляет, что такое отпечаток сетевого трафика. И мало кто понимает, как по сетевому отпечатку палятся ваши боты, и почему многие сервисы начинают закидывать капчами, или просто слать нах. Почему приложения на телефоне вдруг отказываются работать на эмуляторе, и, о ужас, даже на реальном железе? Очень часто софт тут вообще не при чем, а проблема как раз в сети, вернее, в используемом прокси. Т.е., что такое резиденские прокси, мобильные, серверные, и какие в них тонкости, вы худо-бедно знаете. Чем отличаются http от socks5 уже хуже, но тоже понимаете. Но этим все и ограничивается.

Так вот, про эти элементарные вещи я рассказывать не буду, так как это все навиду и так, а вот что посложней... Постараюсь объяснить вам, как все это работает, на пальцах, так, что бы понятно было вообще всем. Но, позвольте донести до вас мою позицию: я вам описываю вершки, хотите копать глубже – вперед, но сами. Моя цель - максимально просто, доступно донести азы, и варианты того, что с этим можно сделать. Тем более, что для среднестатистической деятельностью зеннопостером особо глубоко рыть и не нужно. По крайней мере, пока. Однако новые знания и скилы открывают перед вами новые пути-дорожки. Так что выбор за вами, углубляться, или нет. А можно и на завод. Кому что ближе.

Вопросы под статьей, на которые знаю ответы – без проблем отвечу. На которые не знаю - можно подискутировать и поискать этот ответ. Но только на адекватные вопросы. Я не могу вас научить админить Линукс системы с листа.

Так же, кто сталкивался с моим творчеством прежде, могли заметить, что я не использую путь хаков, а решаю проблемы глобально. Можете считать это личным стилем. Что тоже накладывает отпечаток на мои решения, особенно в части анонимности. Ну тут как есть, ваше право или юзать так же, или считать ересью. Мне вообще пофиг.

И да, если у вас хватает мозга использовать http прокси без UDP для браузера – с этим не ко мне, вам нужен другой специалист. Я не психиатр.

Итак, погнали.

Начинаем погружение в проблему.

Отпечатки настроены, галочки расставлены, но сайт-цель вас все равно банит на взлете? Как он это делает?

Попробую на пальцах объяснить достаточно сложные вещи.

Для поиска точных ответов на вопросы рекомендую очень вдумчиво вкурить эту книгу, особенно профильные разделы по TCP-IP:

Или аналогичную по протоколам TCP-IP. Но в целом, это не критическое требование, можете просто поверить мне на слово. Полезно тем, кто вообще ничего про сети не знает расширить кругозор.

Для хотя бы поверхностного знакомства с Линуксом рекомендую эту:

Это уже более критично. Зачем? Если вы хотите понимать, как оно работает, книга дает базу. Правда каждая из книг почти по 1к страниц. А поскольку сетевая инфраструктура этого вашего Интернета в 99.9% построена на решениях Линукс+BSD, вторую книгу таки тоже рекомендую для общего развития и погружения в эту ОС. Надо оно вам, или нет – решайте сами. В принципе, решения на знакомой вам Винде возможны, и ниже даже указано куда рыть. Вот только в случае сетей и серверов Винда – это и костыль, и лицензии, и более дорогое железо. За это вы отслюнявите в несколько раз больше, но таки работать должно. И попроще для основной массы. Гламур стоит бабла. Выбор за тобой.

Я прекрасно понимаю, что для среднестатистического хомячка, привыкшего клацать мышкой в Винде, порог входа очень высок. И тупое созерцание мигающего терминала Линукса ни к чему не приведет. Но что имеем. Таковы правила. Впрочем, при должном усердии вся эта инфа далеко не бином Ньютона. Однако, подсунуть костылик по-быстрому и поехать тут не выйдет.

Для совсем тугих: вы не сможете управлять автомобилем только на основании теории ПДД без практики. Нужно садиться и тренироваться.

Если говорить вообще про анонимность, то предварительно рекомендую вспомнить материалы из статей «анонимность в каждый зеннопостер» (немного подустарела подача, но в целом инфа актуальна), мою «изгоняем дьявола из адептов секты «свидетели канаваса седьмого дня» (для прочищения мозга), а так же про подделку TLS (это просто до кучи). Других внятных материалов на этом форуме про анонимность, собсно, нет, одни намеки.

Что еще из важного. Ситуация, когда нам все обещают и обещают супер браузер (ну хоть тут лед тронулся) и божественную восьмерку, но все никак не дают, заставила меня решать вопрос анонимности самостоятельно, без ожидания чуда и веры в кого-либо, просто тупо изучая проблемные куски. И я теперь очень плотно работаю с виртуалками. Решения стал строить на них, ибо так даже проще. Ниже вы кое-что увидите. Базовый функционал постера по работе с прокси немного не актуален из-за этого, но в худшем случае самостоятельно придумаете, как туннель понять bat-файлом для всей системы в целом, если пойдете той же дорожкой.

Итак, как вас отлавливают?

Параметры TCP/IP для определения ОС (TCP/IP Fingerprinting)

В общем, подумав, пришел к такому выводу: кто хочет подробно, детально и что значит каждый параметр – первая книга к вашим услугам. Можете просто поверить на слово, что есть такие параметры (список ниже), и они анализируются, глобально никак это восприятие проблемы не поменяет. А краткая выдержка такова: каждая ОС имеет уникальные особенности в реализации стека TCP/IP, что позволяет однозначно идентифицировать её тип, а иногда и конкретную версию по сетевым пакетам, вообще не напрягаясь особо, просто налету, анализируя трафик.

Если продолжить более простую аналогию – каждое авто использует конкретный бензин, масло, охлаждающую жидкость и прочие расходники. По их набору продавец запросто может понять, что вы за тачку хотите обслужить, тип двигателя, топлива, даже не лицезрея ее воочию. При этом все машины без исключения позволяют ездить. Дизели, газ, бензин, электро... Вот тут история такая же.

Примерно это же самое справедливо для трафика, который идет с ваших машин в инет. Что сервисы типа браузерликса успешно и показывают в разделе TCP-IP. Итак,

Основные параметры, сравнение Линукса с Виндоусом:

- TTL (Time To Live)

- Windows: обычно 128

- Linux/Android: 64

- TCP Window Size

- Windows: часто 64240, 65535, 8192

- Linux: 5840, 29200

- TCP Options (порядок и наличие)

- Windows: MSS, NOP, NOP, SACK, Timestamp

- Linux: MSS, SACK, Timestamp, NOP, WScale

- Initial Sequence Number (ISN) Generation

- Windows: последовательный итеративный с определенным шаблоном

- Linux: более случайный, практически рандом

- DF (Don't Fragment) Flag

- Windows: обычно установлен

- Linux: может варьироваться, чаще нет

- MSS (Maximum Segment Size)

- Windows: 1460 (Ethernet)

- Linux: 1440–1460

- Признак VPN: 1300

В данном пункте именно VPN представляет наибольший интерес.

- SYN-ACK и RST-пакеты

- Разные ОС по-разному отвечают на нестандартные запросы (например, ткнуться в соседний закрытый порт). Но это уже активный детект.

Но давайте предметнее. На конкретном примере, Браузерликс, раздел tcp-ip:

Это выход моей офисной винды 10 в инет. Практически чистый отпечаток от вин10. JA4T – не что иное, как перечисление значений и параметров выше. Любопытство вызывает вывод о наличии VPN на основании значения MSS 1300. В нашем офисе, ессно, используется не нативный VPN, а другие решения выхода в инет и фильтрации и контроля трафика, что бы работники работали, а не в Интернетах лазили и котиков лайкали. И тоннели наружу (ессно шифрованные), что бы злостные враги не узнали, чем мы тут занимаемся. Но суть примерно та же, мини надзор с фильтрацией.

Опыт номер 2, я включил реальный личный VPN с той же машины, и выключил корпоративный выход в инет (для Роскомнадзора: я его использую что бы обойти ограничения по трафику моей конторы, а не ваши. Ваши не обойдет, точка выхода внутри РФ, не переживайте):

Напомню, машина та же. И вот отпечаток сразу переколбасило. Почему так? Интересный результат, тем более, что Андроидом тут и близко не пахло. Что изменилось? Выходная точка – VPS на Дебиане. И отпечаток формирует именно он. Однако ввиду близкого родства Линукса и Андроида сервис не смог однозначно сказать, кто это именно, так как Андроид хоть и по сути является вариантом Линукса (это если упростить), но пошел путем заимствования некоторых параметров и у Винды, и своими индивидуальными, и этот коктейль запутал детект. Хотя если ткнуть более детально, то Браузерликс уже явно пишет, что тут намешано все в кучу, Линукс, Андроид. Но не Винда. Т.е. наличие чего-то хитрого на пути трафика - очевидно. Вот ровно так сайт и понимает, что ты, редиска акая, юзаешь, как минимум, прокси. А как максимум – VPN.

И действительно, у меня не было цели как-то шифроваться, цель была просто вылезти в инет в обход взора отставного товарища майора из нашей конторы, который теперь за нами приглядывает, а как это работает из коробки и какие отпечатки дает – да пофигу. Хотя сам признак наличия VPN не палится, просто некоторые параметры я все же затронул своими ручками. В чем суть: сервак просто пересобрал выходной пакет трафика, убрав «плохие» признаки, палящие VPN. В итоге нативный ethernet. Ну, почти. Но это Линукс сервак. И даже не пытающийся шифроваться. Выводы? Полагаю, понятны. Точно это не Винда.

И вот примерно такая же картина будет, если вы используете проксики, например, из статьи, как их надергать нахаляву из VPN сервисов. Их можно юзать, но их владельцы вообще не задумывались, что конкретно тебе надо Виндой прикинуться из-под зеннопостера, и свою линуксовую природу и не скрывают. При этом, все остальное, что не от сети, будет действительно от Винды. Палево? Ессно. Какой нахрен Линукс на пути до сайта, если яваскрипт детектит виндовую платформу? Для опыта, можно посмотреть, как вы в инет выходите через своего провайдера напрямую, и сравнить с тем, что показывают используемые проксики. Можно сильно удивиться. Потому что твой трафик в мирной жизни идет в инет без изменений от твоей машины напрямую, редко какой провайдер тут вмешивается.

И небольшой ликбез, для самых маленьких, опять на пальцах. А откуда возникает упоминание другой ОС? Как вообще работает прокси?

За конкретными деталями в книжку, а если совсем упростить, в большинстве случаев, работает это примерно так: ты кидаешь запрос на проксик, со своей винды. Проксик на серваке его принял, обработал, и на уровне своей ОС отдал в соответствующий софт анонимного прокси, который сформировал твой запрос заново через стек TCP-IP своей операционной системы, и отправил его дальше. И софту на Линуксе глубоко плевать, как это делает твоя ОС. А его ОС это делает так, как у нее настроен сетевой стек. Итог – трафик отправлен с Винды, а дальше идет линуксовый. Внезапно.

То есть, если возвращаться к автомобилям, грубо говоря, ты пересел в авто другой марки и поехал дальше, при этом продолжаешь утверждать, что едешь на первом.

Картина понятна? Вроде не очень сложно. Сложно это обойти с наскоку, но об этом ниже. И именно так и палится факт использования прокси.

Вывод:

Современные бот детекторы вместе с IP анализируют весь этот отпечаток, и достаточно просто определяют факт использования как прокси, так и VPN. Даже если вам пообещали пул резидентских IP, сам данный факт пусть и наливает немного траста, но сливает гораздо больше, если ваша Винда вдруг обросла признаками Линукса по сетевому отпечатку, а вы регаетесь где-нить, где на это внимательно смотрят. Как бы все сразу понятно. Могут и попросить выключить прокси прямым текстом. Или VPN. Причем определяется это мгновенно, по вашему запросу. Дальше вопрос лишь в том, допускает ли сайт, например, VPN трафик.

Вообще обычно это не проблема. Если ты юзаешь старый свой ак. Но как себя ведут боты, которые хотят зарегаться? И какие у них признаки?

Вот то-то, что очень похоже.

Любителям очумелых ручек, а именно быстрого хака:

Сразу возникает предложение, а можно ли допилить напильником Линукс, что бы он выглядел в сети как Винда, или Андроид (причем не абы какая, а нужная именно вам версия)? Ведь некоторые продавцы проксей обещают, что этот функционал есть и уже активно используется, только галку ткнуть!

Ответ: частично да, а Андроид даже практически да, но не до конца. Подумайте сами, если не будут обещать, встанут продажи. Кое-что действительно поменять можно относительно просто. И если детект работает поверхностно, только в пассивном режиме, проверяя лишь отдельные значения, то можно проскочить. Думается мне, это максимум, что в реальности делают владельцы проксисервисов.

Но, как известно, гладко было на бумаге, да появились вдруг овраги.

Последовательность параметров зашита в ядро Линукса. Хотите изменить как у Винды, будьте любезны перекомпилировать ядро ОС, в частности системный стек TCP-IP. Короче, если упростить, нужно собрать свой кастомный дистрибутив. Либо на достаточно низком уровне сунуть прокладку, переделывающую пакет. Задача для гиков. Ты таким являешься? Я – нет.

Но допустим, ты матерый красноглазик и успешно прошел пассивные детекты, подделал сигнатуру JA4T, один в один с Вин10. Профит? Неа. А что спалит всю идею? А вот они:

Активные фингерпринты

Про них традиционно все помалкивают. Потому что никто про них и не вспомнил. Или просто про них не в курсе, значит их нет. Но они есть!

Как это работает на пальцах: а что будет, если послать тебе какое-нить фуфло заведомо не корректное, вместо квитанции на твой пакет? Битый ответный пакет, например. Или просьбу повторить такой-то пакет, мы его не приняли. Или стукнуться в соседний порт. Тогда твоя ОС пришлет в ответ некий свой мессадж на конкретную проблему. Мол, не понятно, закрыто, повторите... Вот только когда ты, мой красноглазый друг, пересобирал стек TCP-IP, про эти ответы ты даже и не вспомнил. Поэтому твоя ОС действует по дефолту. А заоодно и представится. Линуксом. Опа... А нет ничего хуже, чем спаленная маскировка, лучше вообще не маскироваться.

Причем вариантов таких запросов тут чуть больше, чем дофига, а каждая ОС отвечает по своему. Суть в чем: поведение и ответы разных ОС, внезапно, тоже разное.

И привет.

Ессно, на массовом трафике серьезной антифрод системы давно все сопоставлено, кто и как отвечает, есть статистика. Отклонение от шаблона - это аномалия. Если конкретно ты настолько крут, что бы разбирать вообще весь TCP-IP трафик конкретного сайта на низком уровне, поймать все детекты и зашить это в ядро твоего Линукса, можешь попробовать. Я вот даже пытаться не буду. Больно мазохизмом попахивает. Как по мне, подобная задача по затратам усилий и средств перекрывает возможный профит.

И как ты понимаешь, это в чистом виде будет кастомное решение под конкретный сайт, далеко не универсальное. Мне так не надо.

Вывод: Даже если у тебя прохождение сетевого отпечатка сегодня работает, то завтра все может внезапно прекратится. Почему? Детекты усложняются, и все давно знают, что параметры JA4T ушлые люди пытаются подделать. Сегодня активно анализируют траф антифроды, работающие с чувствительными данными, а завтра это пойдет в массы. И этот процесс уже идет.

Так как же быть?

Часть2: практические универсальные решения данного вопроса.

Итак вопрос, чего делать-то со всем этим, изложенным выше? И желательно без извращений, типа сборки своего дистрибутва.

Как я уже писал выше, на вашей клиентской стороне нет ничего, что может как-то облегчить вашу участь. Все находится там, где вы юзаете прокси. Соответственно, глобальных пути два. Можно или поднять самому заведомо кошерные прокси в том или ином виде, как вашей душе угодно, или адаптироваться под то, что есть массово на рынке. И все пути не самые простые. Но что имеем. Рассмотрим варианты.

Решение 1. Мобильные прокси:

Это когда ты заявил автомобиль, а приехал на мопеде. Что уже странно.

Первое, что приходит в голову, (и что вы действительно активно юзаете, редиски такие) это тупо воткнуть 4G модем, и заюзать мобильные прокси. Профит? Да, но не совсем. Ибо вы задолбали с этим массовым решением. Что тогда будет:

+ Если вы тупо воткнули модем в тот же ПК, на котором стоит ваш ботософт (зеннопостер тот же), и сетевое взаимодействие запилили тут же, то да, отпечаток сетевой полетит виндовый, что логично;

+/- Если вы используете какую-то удаленную машину, куда навтыкали кучу модемов, то отпечаток будет ее. Владельцам ферм пламенный привет. Решения на Линуксе более стабильны, поэтому… Но вы же подделали пассивный фингерпринт, да? Вот только этого мало. Но для нетребовательных сайтов может и сработать;

- Если это все работает как отдельная прокся не на Винде – то поскольку модем всегда, еще раз, всегда поднимает NAT, а значит юзает сетевой стек ОС… Ну ты уже понял результат.

Кроме того, возвращаясь к мобильным IP, граждане, вы с деcктопных вин10 так уже засрали IP мобильных пулов, что к вам на такой связке изначально повышенное внимание, ибо складывается впечатление, что ботов больше, чем нормальных юзверей. И оно обосновано, лично я за модемом на десктопной Винде в лучшем случае изредка на даче, и все. Раз в год, по обещанию.

Вообще, чисто интуитивно, наверное, из этой же оперы зайдет вариант раздачи вай фай с телефона на ПК, и менять IP на самом телефоне. Но это тоже все нужно проверять.

Разумеется, если изначально юзаете железную мобилу, то история немного другая. Тогда флаг будет желтый, а не оранжевый. Но это про сам IP. А как организовать отпечаток самого Андроида (а не Линукса) на прокси сервере, который вы заюзали – я вот так, навскидку, х.з. Ищите решения сами. Не смотря на относительную близость Линуксу, Андроид свою сигнатуру имеет, и ее ровно так же не очень просто подделать. И свои ответы на активный детект. Ставить Андроид на сервак в качестве ОС и крутить на нем проксю с разными IP для полного соотвествия? Звучит странно. Вперед, кому надо, может и нароете решение. Но я вот не в курсе, версия arm и amd64 – она одинаковая в плане сети? Это те вопросы, на которые нужно найти ответ.

А если трубка со своей симкой и больше ничего? Тогда да, все Ок. Причина, по которой дроид интерпрайз показывает себя лучше, на 90% зарыта тут.

Решение 2, Виндоус сервер, раздающий IP и выполняющий функции прокси

Тот самый случай, когда ты хоть и поменял машину, но и приехал на точно такой же, и понять замену нельзя.

Тут глубоко вдаваться не буду. Да, это сработает, сетевой стек будет идентичным по вполне понятным причинам. Да, это проще для рядового хомячка. В идеале версия Винды, управляющая раздачей IP на сервере, должна совпадать с той, что у тебя на компе. Подымаешь проксю на серваке - и вперед.

Но это дороже, и сильно, так как Винда хочет минимум 2 ядра и 4 гб ОЗУ и вагон места. И найди еще хост, который до лицензий не докапывается, и ту же десятку позволяет поставить.

У решений на Винде есть и еще одна неприятность – сетевую нагрузку и кучу IP с ротацией она держит очень хреново, ведь нужно ставить далеко не серверную версию. Ну не создавалась она для такого. Поэтому для себя в 1-2-3 потока – норм. А вот массовые промышленные решения она не вывозит. Угадай, на чем они?

Таки да, Линукс.

Решение 3, внезапно дерзкое, но технически сложное. Немного неожиданная альтернатива, от обратного к предыдущему пункту: Если гора не идет к Магомету…

Тут та же аналогия с автомобилями, как и в предыдущем пункте. Только анонсировал ты, условно, грузовой КАМАЗ, на нем же взял и приехал. Докопаться, формально, не до чего. КАМАЗы тоже ездят! Вопрос тут только один, но важный: Нахрена тебе КАМАЗ?!!

В общем, не все так однозначно плохо, половить рыбку можно, поэтому:

Берем десктопный Линукс. Убунту, Минт – дело вкуса. И запускаем на нем Зеннопостер. Юзаем.

Это если вкраце. Сильно вкраце, и сильно упрощено, так как постучать в бубен тут нужно очень изрядно, а так же еще и обладать нестандартно обкуренным мышлением. Заинтересовавшимся гуглить удаленное управление по VNC, и Apache Guacamole. Потом проксмокс, ибо без него тут практически никак. Ессно все мероприятия проводить после вдумчивого прочтения второй книги, иначе бесполезно.

Вся затея ради главного плюса: используем те самые 99% гораздо более дешевых линуксовых проксей, что нам доступны, как правило, в продаже из коробки за копейки. В идеале – резидентских. На выходе сетевой стек там и тут идентичный. Что будет? То же самое, что и в предыдущем пункте, только теперь на Линуксе. А именно:

+ Полностью нативный и корректный отпечаток, докопаться не до чего. Везде Линукс. Плюс единственный, но всеобъемлющий и очень крутой. Не надо ничего подделывать! Вы больше нигде не спалитесь! Т.е. ставите Убунту сервер с прокси данте (как вариант), Убунту десктоп себе - и вуаля!

Но! Есть проблема... Помимо чисто технической.

- По статистике таких систем немногим более 3%. Максимум 5% в США и Германии. Т.е. если вы хотите проспамить линукс.орг.ру, то метод, безусловно, зайдет на ура. А если нельзяграмм, то… Скажем так, не все так однозначно.

Разумеется, имеется тенденция на рост десктопного Линукса, просто в силу того, что жизнь вин 10 подходит к концу, и надо менять на что-то. А еще Винда - это софт вероятного противника, что не кошерно и не православно. Но менять на что? Нашу контору, например, уже хотят переводить на Астру из реестра православного ПО. Этот же самый процесс коснется много кого, причем не далее этой осени. Плюс старый парк ПК тупо проще перевести на ту же Убунту, и, что характерно, в текущих реалиях она удовлетворит 99% вопросов и хотелок того самого хомячка с мышкой. Но это – будет. И если ему добрый дядя все настроит. А сейчас это желтый флаг. Но не красный.

А что дальше? По сети бегает очень много примитивных линуксовых ботов. Реально много. Таких антиботы отлавливают на ура. Однако, как только ты проходишь на такой системе первичный фейс контроль с нормальным браузером на борту (регистрация, например), где тебя да, позакидывают капчами, ибо ты редкий гость, но потом - все, после этого антиботы не знают что с тобой делать, ибо ты очень нативен декларируемой системе, полностью укладываясь в собранную аналитику и растворяешься среди тех, кто действительно так же забегал на Убунте. Да и по ней паттернов плохого поведения минимум, вы же все Винду до второго пришествия насиловать будете условным Хрумером, другие массовые софты тоже сюда же. Целевая аудитория – размечтавшийся хомячок, а у него на компе, правильно, Винда. Он не умеет Линукс!

Да, ты приехал на КАМАЗе туда, куда обычно ездят легковушки. Ну и что? Он смердит солярой и громко ревет кучей лошадей, изрыгая сажу в выхлопную трубу. Да, он менее удобный и гламурный. Ну и что?!!! Он тоже ездит по тем же дорогам!

Правда напрашивается неудобный такой вопрос, а как, собсно, это сделать? Но сначала ответьте себе, а вам это точно нужно? А выглядит это примерно так:

Как говорится, я знаю точно, невозможное возможно. Главные ингредиенты: Руки + голова.

Но все это сильно сложней по сравнению с функционалом из коробки на Винде, и очень не просто технически.

Для реализации такого требуется скилл по администрированию Линукса уровня хорошего мидла и выше. И знания многих «железных» тонкостей с виртуалками. Я вот что-то таки упоролся, и получил, походу, уникальное решение (или близко к тому), которое хрен кто повторит просто так, даже зная некоторые детали. Я могу вам подсказать что и как, но это должны быть квалифицированные вопросы, а не просто «я хочу». У вас должна быть база.

Короче: желающие, как осилите вторую книжку, приходите. Как это сделать через костыль по-быстрому, отвечу сразу: никак. Так что самообразовываться. И да, это займет время.

Еще раз, администрированию Линукс-систем я вас в этой статье не научу. Так что иди подымай Виндоус VPS, покупай IPшники, и не делай людям мозг. В 9 из 10 случаев тебе так будет реально проще. И тебе, и мне.

Решение 4, самостоятельное глубокое системное администрирование VPS под прозрачный мост:

Представьте, что до места пересадки вы телепортируетесь, а дальше просто едете на том же автомобиле дальше.

Почти фантастика. Но нет. Про такую штуку почему-то мало кто знает. Еще глубже, еще дальше. И в продаже такого не видел. На самом деле, в текущих реалиях - самый технически правильный вариант.

Опять Линукс, и опять не совсем все просто, поэтому описание схемы в общих чертах. В чем суть: защищенный (хотя, это не обязательно) канал до нужного сервера с IP, в режиме ethernet контролера. Т.е. в вашей Винде – клиенте, организуется виртуальная сетевая карта. На нее подымается соединение, для простоты понимания неокрепших умов – VPN. Но это не совсем он. В него заворачивается весь траф, что бы избежать утечек DNS и WebRTC, все остальные дыры режем в клиентской системе фаерволом наглухо. Но шифровать трафик не обязательно, прятать заголовки пакетов – тоже, так как ваша задача спрятать IP, а не обойти ограничения любимого надзора. VPN нужно донастраивать под эту схему и на сервере, и на клиенте. А то из коробки там только плохие, незаконные инструменты, специально для экстремистской деятельности предназначенные, возбуждающие надзор. (Осуждаем!!!)

А мы не такие.

Выходная точка (как вариант, ваш VPS) настраивается для работы в режиме прозрачного моста с нужным IP.

Т.е., если простым языком, ваша клиентская Винда начинает думать, что у нее есть сетевой адаптер, который физически подключен проводом напрямую к Инету. Где-то там, далеко. По виртуальному каналу через Инет. И смотрит в инет с тем IP.

Вопрос: а нафига оно надо?

Данные ходят не на уровне софтверных приложений прокси, а на уровне транспорта. Сервер, который управляет адаптером, не вмешивается в его сетевую работу, работает в режиме прозрачного моста, гоняющего трафик туда-сюда. Он трафик не трогает, никак в него не лезет, пакеты не изменяются.

Вообще изначально это технология сделана для приватных виртуальных сетей и связи удаленных по миру локальных сегментов сетей. Внезапно оказалось, что поскольку это все работает на уровне транспорта, и в данные никто не лезет, они «сырыми» долетают до адресата. Примерно так работает роутер (но тут есть тонкости, роутер иногда немного модифицирует трафик). Соответственно сетевой отпечаток остается системы-клиента. Вообще, это побочка технологии. Не документированная. Изначально про нее в нашем контексте никто не думал от слова «совсем». И технология сия не для спама зеннопостером разрабатывалась. Но спасибо)

Соответственно, сетевой отпечаток TCP-IP от Винды остается нативный, несмотря на то, что траф вы гоните через Линукс сервер. Все довольны. И ничего пересобирать не надо, и в бубен сильно стучать. Для вашей мобилки на Андроиде ровно такая же история, но это в теории. Я не делал, для клиента на трубе, поддерживаемого tap, нужен рут, и решения там в основном китайские, а мне впадлу идти в эту сторону, так как у меня классический зеннопостер неплохо себя ощущает во всей этой схеме. Учитывая изначальное назначение технологии (связь между сегментами сетей), возможно, что с мобилками вы немного обломаетесь. Хотя…

Ладно, понятно. Следующий вопрос: что это даст? Серверная реализация только на Линуксе. Винда такое не умеет от слова совсем (но как бы и не надо), только как клиент. Что имеем в таком случае:

+ На выходе полностью нативный сетевой отпечаток, спрятанный за IP донора. Даже если это серверный IP, это по трасту выше этих ваших мобильных прокси. Любой детект увидет обычное кабельное соединение. И все.

- Далеко не каждый VPS разрешает подымать такие штуки. Самый популярный на Хабре – не разрешает. Кто заинтересовался, спрашивать саппорт про поддержку TAP интерфейса, но, это иногда не самая хорошая идея.

+/- среднестатистическая поддержка хостинга просто не понимает, что это такое и зачем оно вам надо. Кто все же понимает, не понимает ваш мотив, зачем вам сие понадобилось на дохлом виртуальном VPS. И скатывается на подъем классического VPN. Это не одно и тоже. Кроме того, на вас начинают криво поглядывать, так как по заведенной традиции, любая непонятная хостеру штука автоматически вас приравнивает к распространителю детского порно. Или наркотиков. Или оружия. Ну вы поняли;

+/- однако, хостинги иногда так же отжигают в плане безопасности. Например, запрещают TAP интерфейсы, но разрешают nested виртуализацию. Ставите проксмокс, на него сверху хоть вин, хоть линукс, хоть что угодно. Однако, бывает накладно по ресурсам;

- И да, хоть это решение не имеет прямого отношения к обходу блокировок по версии надзора, а желание объясниться с клятыми пиндосам в нельзяграме таки присутствует, то надо миксовать два решения в одно, и не сказать бы, что вот сходу прямо очевидно, как это сделать. DPI поток остановит. Тут надо сесть и хорошо вкурить мануал. Но рассказать конкретные детали на русском языке один хрен никто не может, сами знаете почему.

- Не рекомендую делать так, если выходная точка на другом конце земного шара. Задержка будет неадекватной. Короче, берете карту, циркуль, иголкой в ваше местоположение, рисуете радиус в пределах пары тысяч км. Смотрите что попало в радиус, вот там и смотрите сервак, там и организуете виртуальную личность. Дальше технически можно, но практически не нужно.

~ Теоретически, клиентом в этой схеме может выступить и десктопный Линукс, но зачем? Хотя это сильно технологичней, таки да.

Ну что, ты уже побежал покупать обе книжки?

Решение 5, внезапное: вообще ничего не делать.

Вы декларируете, что приедете на авто. Вы на нем и приезжаете. Но на эвакуаторе.

Берете, и чистосердечно показываете, что используете VPN детектам. Причем не абы как, а именно так, как должен выглядеть нормальный VPN на линуксе.

Тут нужно пояснить.

Мы живем в самой свободной стране, которая ограничивающие законы про Интернет издает, как бешеный принтер. Я тоже раньше думал, что это касается исключительно каких-то либеральных экстремистов. Ровно до того момента, пока мне не предъявили оскорбление чувств верующих за пост в свой маленький бложик мемчика. На котором был изображен патриарх в золотых одеждах и золотым крестом в полтела с одной стороны, и Иисус с терновым венцом перед казнью с крестом с другой. Стрелочкой был указан сын божий с соответствующей аннотацией. Ну, что бы люди не перепутали божественную личность.

Ладно, не суть. Но лично я уже задумался, а не запилить ли мне личный VPN именно для Рунета где-нить в Беларуси? И именно с целью немного скрыться от большого брата, потому что он ленивый, и запросы в даже дружественную страну кидать не будет? Вроде это совершенно законно даже, я же не собираюсь обходить блокировки, творить преступления, и у нас понятия по экстремизму примерно одинаковые.

Короче, популярность такого трафика растет в прогрессии. VPN трафик имеет свой признак. Поэтому наличие сетевого линукс отпечатка + VPN признака + все остальное от Винды, без подделки параметров, становится достаточно популярной темой. Если вы из РФ читаете нельзяграм (осуждаем, экстремисты!), то это вообще норма. В Нельзяграме все тоже прекрасно понимают, как вы из РФ его читаете.

В общем, к чему я: не все так однозначно, и сами владельцы сайтов не хотят терять и такой трафик, за исключением совсем упоротых сайтов. Особенно, если у вас уже есть прокаченный профиль.

В общем, думайте над своими схемами. Оттуда в рунет в социалки ходят точно так же.

Немножко про мобилки вообще

Они чуть затронуты, но глубоко я их не ковырял. Хотя принцип тот же – ваша прокся должна дать отпечаток Андроида, и все довольны. Вот только как это сделать? Понятно, что трубка с симкой не страдает таким недугом. А если решение другое?

До настоящего времени все упирались в мобильные IP, этим и ограничивались. То, что отпечаток шел Линуксовый (это плохо!) и это ломало всю вашу схему, вопрос, полагаю, теперь понятный. Или даже от Виндоус (а это уже критично!), если вы свой модем юзаете в системнике в связке с дроидом, и репу чешите, а чего оно не работает?

Решается, полагаю, ровно тем же путем. Но на Андроиде своя специфика, которую я трогал очень поверхностно. Изучать вопрос предлагаю самостоятельно.

Подводим итоги

В общем посыл я вам дал, что и было целью, дальше – думайте сами.

Господа, время халявы давно закончилось, решения нужно искать. Уровень входа все выше. Я мог бы даже накидать, например, линуксовый мануал по Apache Guacamole (это как раз таки та штука, через которую я реализовал управление любыми виртуалками, а значит любыми ОС, устройствами, умными телевизорами, ТВ приставками, планшетами - поле просто непаханное, через зеннопостер), но что толку, если основная масса меня просто не поймет? Так что давай, открывай терминал, и пиши

Bash:

sudo rm -rf /Поэтому жене говоришь, что пошел к любовнице, любовнице – что к жене, а сам по заветам Ленина учиться-учиться и еще раз учиться.

Такие дела.

Спрашивайте, если что-то не понятно.

Последнее редактирование: